bezpieczeństwo

- « pierwsza

- ‹ poprzednia

- …

- 4

- 5

- 6

- …

- następna ›

Samsung gwarantuje 4-letnie wsparcie łatkami bezpieczeństwa dla swoich smartfonów. Inni producenci mogą brać przykład

Brak częstych aktualizacji systemu Android to bez wątpienia jedna z największych bolączek dzisiejszych smartfonów. Nic dziwnego, że niektórzy przez tę niedogodność często migrują na system iOS. Cóż, lata mijają, a ostatnia wersja Androida ciągle jest niszowa mimo odległej już premiery. Na szczęście niektórzy producenci starają się z tym walczyć. Jednym z nich jest Samsung, który jeszcze nie tak dawno temu zapewniał o trzech dużych aktualizacjach systemowych dla niemal wszystkich swoich popularnych...

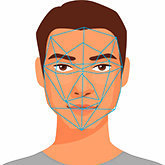

Biometria w smartfonach – Wyjaśniamy różnice pomiędzy wariantami czytników linii papilarnych i skanerów twarzy

Telefony komórkowe początkowo służyły nam głównie do realizacji połączeń głosowych. Kolejną funkcją, która dziś powoli traci na znaczeniu, były wiadomości tekstowe, czyli SMS-y. Z czasem na telefonach zaczęły gościć dodatkowe narzędzia takie jak terminarze, książki kontaktów oraz notatniki. Wtedy też pojawił się temat bezpieczeństwa danych przechowywanych na tych miniaturowych komputerach pełniących rolę terminali do komunikacji. Droga od prostego kodu PIN oraz hasła do zaawansowanej...

Apple Watch odblokuje smartfon Apple iPhone, gdy będziemy nosić maseczkę ochronną. Znika największa wada Face ID

Aktualną stabilną wersją systemu na smartfony Apple iPhone jest iOS 14.4, natomiast chętne do testów osoby mogą sprawdzać już, jak działa iOS 14.5. To właśnie w nadchodzącym uaktualnieniu oprogramowania zostanie zaimplementowana ważna dla użytkowników urządzeń zgodnych z Face ID zmiana. Jako że skaner twarzy w czasach pandemii nie jest w pełni funkcjonalny, gigant z Cupertino zdecydował się dodać do iOS funkcję automatycznego odblokowywania iPhone'a przy użyciu sparowanego zegarka Apple Watch....

Inteligentny zamek tedee: Pierwsze wrażenia z użytkowania jednego z przydatniejszych rozwiązań typu smart home

Dokładnie dwa dni temu w moje ręce wpadł inteligentny zamek tedee. Zestaw składający się z wkładki GERDA, bridge'a oraz samego zamka w postaci gałki, w której mieści się cała elektronika, już od samego początku zaskarbił sobie moją sympatię. Wykonanie urządzenia, sposób parowania ze smartfonem oraz samo działanie systemu mile mnie zaskoczyły. Przez najbliższy czas będę testował tytułowe rozwiązanie i sprawdzę dokładnie, czy cechy zachwalane przez producenta są równie sprawne, jak zapewniają...

Google MicroDroid - system Android w okrojonej wersji przeznaczonej do wirtualizacji. Jak może zostać wykorzystany?

W jednej z modyfikacji kodu źródłowego systemu Android znalazły się zapiski odnoszące się do tworu nazwanego MicroDroid. Z analizy dokumentacji możemy dowiedzieć się, iż będzie to nic innego, jak mocno okrojony obraz Linuxa zbliżony do GSI (Generic System Image). Niemniej, rozwiązanie to byłoby wykorzystywane głównie w celu wirtualizacji. Choć odkrycie ujawnione przez serwis XDA-Developers wydaje się niezmiernie interesujące, nie możemy mówić o konkretnym przeznaczeniu MicroDroida. Nie oznacza...

Huawei i ZTE całkiem znikną ze Stanów Zjednoczonych. Jest postanowienie amerykańskiej Federalnej Komisji Łączności

Amerykańska Federalna Komisja Łączności w czerwcu określiła firmy Huawei oraz ZTE jako przedsiębiorstwa stanowiące bezpośrednie zagrożenie dla bezpieczeństwa narodowego Stanów Zjednoczonych. To pokłosie wcześniejszego polecenia Donalda Trumpa zabraniającego wykorzystywania urządzeń wspomnianych producentów w amerykańskiej infrastrukturze sieciowej. Odwołanie Huawei okazało się jednak nieskuteczne. FCC stwierdziła w miniony czwartek, iż podtrzymuje swoją ocenę producentów i widzi w nich zagrożenie...

Smartfony OnePlus z trzyletnim wsparciem. Niestety nie wszystkie

Temat aktualizacji smartfonów z Androidem do nowszych wersji systemu przez lata należał do niezwykle trudnych. O ile Google udało się uporać z kwestią bezpieczeństwa, dzięki czemu łatki naprawiające błędy wydawane są cyklicznie, o tyle nowe wersje Androida nie trafiają do sporej części urządzeń mobilnych. Nawet jeśli, jest to przeważnie tylko jedno duże uaktualnienie. Wygląda jednak na to, że coś w tej materii drgnęło i na kilkuletnie wsparcie mogą liczyć nie tylko osoby korzystające...

Google demonstruje możliwość zdalnego włamania na iPhone'y

Smartfony Apple iPhone uchodzą za urządzenia bezpieczne i odporne na ataki z zewnątrz. Owszem, gigant z Cupertino dba o to, aby urządzenia sygnowane logo nadgryzionego jabłka nie były podatne na działania cyberprzestępców, jednak nie zawsze udaje się odpowiednio zabezpieczyć warstwę sprzętową lub software'ową. Udowadnia to obszerny materiał Google dostępny na stronie Project Zero. Badacze wykorzystali lukę dostępną w oprogramowaniu iOS 13.5, która przy użyciu odpowiedniego urządzenia pozwalała...

Dynabook Portégé X30L-J i Portégé X40-J - laptopy z Intel Tiger Lake

Na początku września Intel zaprezentował procesory 11 generacji Tiger Lake - od tego czasu kolejni producenci ujawniają swoje nowości, jakie w najbliższych miesiącach pojawią się w sprzedaży. Kolejną firmą, która zaprezentowała nadchodzące laptopy jest Dynabook, który przejął po Toshibie segment przenośnych komputerów. Producent ujawnił szczegóły na temat modeli Portégé X30L-J i Portégé X40-J, które już wkrótce pojawią się w sprzedaży w Polsce. Nowe urządzenia X30L-J i X40-J dołączają...

Samochody elektryczne zagrożeniem dla parkingów podziemnych

Tuż przed weekendem na jednym z warszawskich parkingów podziemnych miał miejsce nietypowy, acz groźny incydent. Najprawdopodobniej w wyniku wybuchu pojazdu elektrycznego doszło do zniszczenia 46 aut oraz uszkodzenia konstrukcji samego budynku. Zdarzenie to może skutkować coraz większymi wątpliwościami odnoszącymi się do realnego bezpieczeństwa pojazdów elektrycznych. Podobne sytuacje, choć mniej dotkliwe w skutkach, miały miejsce już wcześniej i co ciekawe, nie dotyczyły tylko samochodów, ale...

Aplikacja Google Chrome poinformuje o wykradzionych hasłach

Mobilna przeglądarka Google Chrome dla systemów Android oraz iOS otrzymała właśnie uaktualnienie zawierające szereg zmian z zakresu bezpieczeństwa danych użytkownika. Największą nowością jest funkcja informująca użytkownika o naruszeniu haseł, które zostały wcześniej zapisane w aplikacji Google Chrome. Nie chcę umniejszać znaczenia rzeczonej nowości, gdyż uważam ją za niezwykle przydatną, ale warto zerknąć również na pozostałe świeżo zaimplementowane rozwiązania software'owe. Cokolwiek...

Facebook chce by Messenger był domyślną aplikacją w systemie iOS

Applowski iOS dla wielu osób jest najlepszym systemem operacyjnym w dziejach. Faktem jest, że to szybkie i w wielu przypadkach niezwykle wygodne środowisko, jednak przez swoją zamkniętą strukturę ma też bardzo liczne wady. Jedną z nich jest brak możliwości wyboru domyślnych aplikacji. Co prawda nieco luźniejsza w tej kwestii jest ostatnia wersja systemu (iOS 14), bo można już zmienić przeglądarkę internetową czy program do e-maili, ale do pełni szczęścia wciąż wiele brakuje. Zwracają na to uwagę...

Trump prześwietla inwestycje grupy Tencent - marki Riot oraz Epic

Według najnowszego raportu Bloomberga administracja Trumpa zwróciła się do chińskiego Tencent Holding Ltd. o wyjaśnienia w sprawie stosowanych protokołów bezpieczeństwa przetwarzania danych użytkowników z USA. Uściślając – zapytania zostały rozesłane do firm, w które zainwestował koncern z Państwa Środka. Nie byłoby w tym niczego zaskakującego, gdyby podobne działania nie były wymierzane wcześniej w stronę Huawei oraz ByteDance (właściciela TikToka). To może oznaczać tylko jedno. Amerykanie...

benchmark.pl - Wyciekły dane setek tysięcy użytkowników

Większość naszych czytelników zdaje sobie raczej sprawę z tego, że w momencie gdy wrzucamy coś do internetu, to automatycznie przestaje być to "tylko nasze". Sieć pełna jest zarówno osób, jak i botów, które skrzętnie ją archiwizują. Co innego jednak, gdy mowa o zdjęciu w postaci ładnego zachodu słońca albo w towarzystwie znanej osoby, którym chcemy się pochwalić wśród znajomych w portalu społecznościowym, a co innego gdy mowa o prywatnych danych jak nasze hasła, adresy e-mail czy numery...

Android 11 tylko z systemową apką aparatu? Google odpowiada

Światek okołotechnologiczny obiegła informacja o tym, że Android 11 wymusi na użytkowniku korzystanie z preinstalowanej w smartfonie aplikacji aparatu. Na szczęście nie jest to do końca prawda, choć faktycznie – w przypadku pewnych sytuacji konieczne będzie skorzystanie z aplikacji zainstalowanej przez producenta danego urządzenia. Najwyraźniej kwestia ta poruszyła wielu internautów, gdyż Google zdecydowało się oficjalnie odnieść do sprawy. Co istotne, nie jest to nieudolna próba gaszenia pożaru,...

Aktualizacje smartfonów Huawei niepewne? Firma temu zaprzecza

W sprawie starszych smartfonów Huawei zrobiło się ostatnio głośno. W weekend w mediach pojawiła się informacja o tym, że urządzenia wydane na rynek przed pojawieniem się blokady amerykańskiego Departamentu Handlu, mogą utracić dostęp do usług Google w tym, do przyszłych aktualizacji systemu Android. Firma odniosła się do sprawy w oficjalnym komunikacie, wyjaśniając, że we wspomnianej kwestii wszystko pozostaje i pozostanie przez najbliższy czas bez zmian. Lista smartfonów, które będą otrzymywać...

Procesory Qualcomm Snapdragon podatne na ataki przestępców

Układy Qualcomm Snapdragon przeznaczone do urządzeń mobilnych są jednymi z najpopularniejszych chipów wykorzystywanych w smartfonach. Wydajność oraz sprawne zarządzanie energią nie musi iść w parze z bezpieczeństwem. Badanie „Achilles” przeprowadzone przez Check Point Reserach wykazało, że jednostka DSP (Digital Signal Processor) odpowiadająca za szereg istotnych z punktu widzenia użytkownika procesów jest niewłaściwie zabezpieczona. Łącznie wykryto przeszło 400 luk, które wykorzystane przez...

Wyciekło 20 GB tajnych danych Intela o procesorach i planach firmy

Do szwajcarskiego eksperta ds. bezpieczeństwa IT zgłosił się anonimowy cyberprzestępca, który rzekomo włamał się do Intela, uzyskując dostęp do około 20 GB danych producenta. Paczka zatytułowana „Intel exconfidential Lake Platform Release” zawierająca rzeczone pliki trafiła do internetu. Dane oznaczone są jako poufne oraz nieprzeznaczone do publikacji i znajdują się wśród nich informacje o przyszłych procesorach, specyfikacje techniczne oraz plany wydawniczo-rozwojowe giganta....

Qualcomm Quick Charge 5 - uniwersalne ładowanie mocą 100 W

Szybkie ładowanie w smartfonach opiera się na standardach takich jak Qualcomm Quick Charge oraz USB Power Delivery lub na autorskich rozwiązaniach producentów, np. Oppo Super Vooc. Z autorskimi technologiami jest jednak ten problem, że często działają one jedynie w obrębie urządzeń danej marki. Tym bardziej powinna cieszyć nas więc premiera Qualcomm Quick Charge 5, z którego będą mogły korzystać chętne do współpracy z producentem firmy. „Piątka” nie jest jednak tylko kolejnym numerem, który...

BadPower – nietypowy atak na szybkie ładowarki do smartfonów

Sieć obiegła informacja o nowym zagrożeniu w postaci złośliwego oprogramowania, którego działanie może spowodować fizyczne uszkodzenie smartfona, na przykład wskutek wybuchu. BadPower, bo tak nazywa się rozwiązanie, celuje swoim działaniem w akcesoria dla smartfonów. Uściślając – celem ataku BadPower są szybkie ładowarki i firmware nadzorujący pracę wbudowanego weń mikroprocesora. Badacze z Xuanwu Lab, jednostki należącej do Tencent, odkryli możliwość podmiany oprogramowania akcesorium...

Wyciekło 1,2 TB danych użytkowników popularnych usług VPN

VPN, czyli tak zwana wirtualna sieć prywatna to istotne dla wielu osób rozwiązanie, które zapewnia względną prywatność i bezpieczeństwo korzystania z internetu. W korporacjach oraz w tak zwanej telepracy jest to powszechnie stosowane narzędzie, ale coraz częściej korzystają z niego użytkownicy indywidualni. Dostęp do tego typu usług można uzyskać poprzez płatne oraz darmowe plany usługodawców oferujących VPN-y. Niemniej wybieranie darmowych lub niedrogich, czyli atrakcyjnych cenowo opcji, nie...

Metadane i dane - skarbnica wiedzy o nas i o naszych zwyczajach

W świecie wszechobecnej informacji o RODO lub jak kto woli GDPR, o danych rozmawia się częściej niż dotąd. Mówimy o nich w kontekście ochrony prywatności obywateli, jednak równie ważne jest zapobieganie wydostawaniu się wrażliwych danych o podmiotach gospodarczych na zewnątrz firm. Jeśli w ostatnich latach mieliście okazję zmieniać pracę, z pewnością musieliście zapoznać się z opasłym regulaminem zakładu i wyrazić zgodę na przestrzeganie wewnętrznych przepisów RODO. Taki stan rzeczy...

Google Play Protect blokuje instalację AnTuTu ze wszystkich źródeł

Jakiś czas temu gigant z Mountain View zdecydował się usunąć aplikację AnTuTu z repozytorium Google Play. Wszystko przez podejrzenie zbierania wrażliwych danych o użytkownikach. Biorąc pod uwagę to, że AnTuTu jest jednym z najpopularniejszych tego typu rozwiązań, decyzja zasmuciła wielu fanów urządzeń mobilnych. Na szczęście, program w dalszym ciągu można pobierać ze strony producenta. Sęk w tym, że jego instalacja nie jest do końca bezproblemowa, a samo Google kilkukrotnie przekonuje o tym,...

Sieć 5G w Wielkiej Brytanii bez sprzętu Huawei - skąd ta zmiana?

Huawei nie ma lekkiego życia. Seria problemowych dla chińskiego koncernu decyzji władz wielu państw wydaje się nie mieć końca. Jest to o tyle kłopotliwe, że producent był mocno zaangażowany w rozwój infrastruktury 5G na niejednym rynku. Wielka Brytania oparła na rozwiązaniach Huawei całą budowę sieci 5G. Tym bardziej może zaskakiwać decyzja, w myśl której użyte części pochodzące od wspomnianego producenta zostaną zastąpione innymi. Wszystko przez wątpliwości Borisa Johnsona, premiera...

iOS 14 pokazuje, które aplikacje podglądają schowek systemowy

Korzystając ze smartfona, rzadko kiedy zadajemy sobie trud sprawdzenia, z jakich konkretnie danych korzystają nasze aplikacje. Nawet jeśli regularnie sprawdzamy uprawnienia, których udzieliliśmy poszczególnym usługodawcom, może nas spotkać niemiłe zaskoczenie. Na pewno nie spodziewaliście się tego, że znane i cenione aplikacje mobilne regularnie monitorują zawartość schowka. Niestety, tak się właśnie dzieje. Udowodnił to iOS 14, który informuje użytkownika o każdorazowym skorzystaniu ze schowka...

Antywirus Microsoft Defender ATP już na urządzeniach mobilnych

Zgodnie ze wcześniejszymi informacjami gigant z Redmond wydaje dziś Microsoft Defender ATP Public Preview, czyli edycję Defendera dedykowanego urządzeniom mobilnym. Początkowo oprogramowanie będzie dostępne jedynie na platformie Android, jednak z czasem użytkownicy smartfonów pracujących pod kontrolą iOS również doczekają się zgodności z rzeczonym narzędziem. Wbrew pozorom Defender ATP potrafi całkiem sporo i bez wątpienia sprawdzi się u osób, które niespecjalnie dokładnie weryfikują otrzymane...

Tożsamość za tysiąc dolarów. Szokujące ceny usług na dark webie

Najnowszy raport firmy Privacy Affairs zawiera ceny najbardziej chodliwych towarów, które można kupić na dark webie. Przy czym autorzy badania zaznaczają, iż skupili się wyłącznie na produktach i usługach związanych z danymi osobowymi, podrobionymi dokumentami oraz mediami społecznościowymi. Cyberprzestępcy płacą średnio 1000 USD za komplet dokumentów i danych, które umożliwiają kradzież tożsamości. Ale zhakowane konto na Facebooku kosztuje jedynie 75 USD, a na Twitterze 49 USD. Jeszcze tańsza...

Szybkie ładowanie w smartfonie - co powinieneś o nim wiedzieć?

Pamiętam czasy, w których pełne naładowanie rozładowanego smartfona zajmowało trzy, cztery, a nawet więcej godzin i nikt specjalnie na ten fakt nie marudził. Większość użytkowników podłączała swoje urządzenia do gniazda ładowania na całe noce. Do tej kwestii wrócimy w dalszej części publikacji. Dziś możemy korzystać z dobrodziejstwa, jakie daje nam technologia szybkiego ładowania w smartfonie realizowana za pośrednictwem kilku dostępnych standardów. Trzeba mieć jednak świadomość tego,...

Zoom: Szyfrowanie end-to-end dla wszystkich użytkowników

Na początku miesiąca świat obiegła informacja, z której wynikało jasno, że na pełne szyfrowanie end-to-end na platformie Zoom mogą liczyć tylko użytkownicy korzystający z płatnej wersji usługi. To spotkało się ze stanowczą reakcją społeczności, którą trudno nazwać pozytywną. Na firmę spadła fala krytyki związana z próbą kategoryzowania użytkowników. Kiedy niezadowolenie zaczęło gasnąć, włodarze Zooma zaserwowali nam prawdziwą "petardę". Okazuje się, że zarząd zmienił zdanie...

Narzędzia do wykrywania Deepfake'ów są wciąż mało skuteczne

Sztuczna inteligencja sztucznej inteligencji nierówna. Okazuje się mianowicie, że tworzone przez jedne algorytmy materiały Deepfake, nie są odróżniane od rzeczywistości, przez inne algorytmy SI tak dobrze, jakbyśmy sobie tego życzyli. Wskazują na to ostatnie wyniki konkursu zrealizowanego przez portal społecznościowy Facebook. Aby jednak przejść do rzeczy, dla pewności przypomnijmy czym jest rzeczona technika Deepfake. Otóż polega ona na wygenerowaniu nowego materiału wideo lub przetworzenia istniejącego...

Microsoft 365 - nowe ataki phishingowe na osoby pracujące zdalnie

Na moją skrzynkę poczty elektronicznej trafiały już informacje o odziedziczeniu fortuny po arabskim księciu czy prośby o pomoc w odzyskaniu majątku, którego część może trafić na moje konto. Rozbawiony, szybko usuwałem tego typu komunikaty, zdając sobie sprawę z tego, że stanowią one prymitywną próbę phishingu. Niestety, oszustw z wykorzystaniem wspomnianej metody przybywa i przybierają one dość skomplikowane formy. Najnowsze ataki phishingowe wymierzono w osoby korzystające z uroków pracy...

Zoom bez szyfrowania end-to-end dla darmowych użytkowników

Czas pandemii, dystansowania społecznego i wzmożonych środków ostrożności wiązał się dla wielu osób z koniecznością podjęcia zdalnego trybu pracy. Aby skutecznie realizować zadania potrzeba odpowiednich narzędzi — na przykład wideo komunikatora pozwalającego na połączenia konferencyjne. Jedną z najpopularniejszych usług tego typu okazuje się Zoom. Amerykańskie rozwiązanie zyskało ogromną popularność na całym świecie. Za popularnością przeważnie idą również zawistne spojrzenia...

TikTok ma nowego prezesa i rzuca go na pożarcie Kongresowi USA

Kevin Mayer to nowy prezes TikToka, który przeszedł do firmy prosto z Disney'a. Manager był dotychczas odpowiedzialny za rozwój usługi streamingowej i to właśnie on poprowadził ją do sukcesu. Disney + uruchomione pod koniec ubiegłego roku okazało się strzałem w dziesiątkę, który przyciągnął do siebie ponad 50 milionów subskrybentów. Nic więc dziwnego, że ByteDance, właściciel TikToka postanowił skorzystać z potencjału Kevina Mayera. Skoro udało mu się zrealizować z sukcesem trudne przedsięwzięcie,...

FBI złamało zabezpieczenia Apple iPhone zamachowca z Florydy

W grudniu ubiegłego roku doszło do strzelaniny mającej miejsce na Florydzie. W ręce FBI wpadły dwa iPhone'y należące do sprawcy zamachu - Saeeda Alshamrani'ego. Prawdopodobnie były to modele Apple iPhone 5 oraz iPhone 7, a przynajmniej tak podaje The New York Times, który twierdzi, że Federalne Biuro Śledcze uzyskało dostęp do danych zapisanych na wspomnianych urządzeniach. Istotne dla sprawy jest natomiast to, że złamanie zabezpieczeń rzeczonych smartfonów odbyło się bez udziału i zgody Apple....

Nintendo przyznaje: 160 tysięcy kont użytkowników zagrożonych

Aż 160 tysięcy kont graczy Nintendo mogło paść ofiarą nieautoryzowanego dostępu. Wszystko zaczęło się od coraz częściej pojawiających się doniesień dotyczących prób niepowołanego dostępu do profilów użytkowników. Problem występował w przypadku osób logujących się poprzez Nintendo Network. Big N przyznało, że faktycznie mogło dojść do wycieku danych osobowych graczy, dlatego też czasowo zablokowano dostępność logowania przy pomocy Nintendo Network ID. W związku z zaistniałą...

TikTok: Nowa forma kontroli rodzicielskiej - Parowanie rodziny

Smartfon to w zasadzie komputer o podobnych, jeśli nie większych, bo mobilnych możliwościach. Urządzenie to otwiera przed użytkownikiem wrota do ogromnej bazy wiedzy oraz rozrywki. Prawdą jest jednak to, że spora część użytkowników poza kontaktem z bliskimi i znajomymi, wykorzystuje go do zabawy w mediach społecznościowych. Jednym ze stosunkowo świeżych serwisów jest TikTok, którego pokochały nastolatki z całego świata. Platforma-aplikacja może wydać się nieco infantylna dla osób starszych,...

- « pierwsza

- ‹ poprzednia

- …

- 4

- 5

- 6

- …

- następna ›

Test Cronos: The New Dawn PC. Jakość technik NVIDIA DLSS 4, AMD FSR 3.1 oraz Intel XeSS 2. Frame Generation i skalowanie wydajności

TOP 10 legendarnych gier, które (nadal) nie otrzymały remake'u lub godnego portu. Na te odświeżenia czekają zwłaszcza milenialsi

Test wydajności Cronos: The New Dawn - Dead Space po polsku, czyli za komuny nie było lepiej! Świetna grafika i wysokie wymagania

Linux z rekordowym udziałem w Polsce i Europie. Alternatywa dla Windowsa nigdy nie była tak popularna

Ile potrzeba pamięci RAM do gier? Porównanie wydajności 16, 32 i 64 GB pamięci RAM - Czy więcej oznacza szybciej?