Poradnik - Jak być bezpiecznym w Internecie

- SPIS TREŚCI -

- 0 - Jak być bezpiecznym w Internecie? Poradnik

- 1 - Historia szyfrowania, zasada działania i kontrowersje

- 2 - KeePass 2 - Zarządzaj swoimi hasłami

- 3 - PeaZip - Tworzenie zaszyfrowanych archiwów

- 4 - PeaZip - Testy kompresji i dekompresji

- 5 - TrueCrypt - Tworzenie zaszyfrowanych kontenerów

- 6 - TrueCrypt - Szybkość tworzenia standardowego woluminu

- 7 - Szyfrowanie rozmów w komunikatorach internetowych

- 8 - TOR - The Onion Router... Cebulowy Router

- 9 - FAQ - Najczęściej zadawane pytania

- 10 - Podsumowanie - Szyfrowanie twoim przyjacielem

Historia szyfrowania, zasada działania i kontrowersje

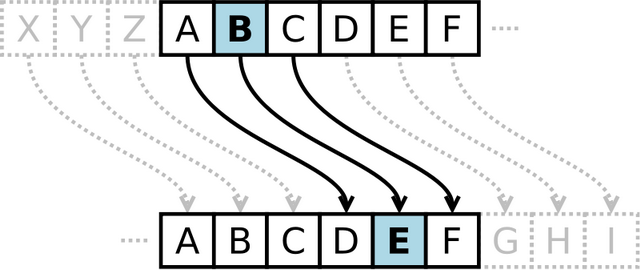

Szyfrowanie wiadomości znane było już w starożytności. Juliusz Cezar, władca Imperium Rzymskiego do szyfrowania swojej korespondencji stosował stworzony przez siebie algorytm. Zasada działania była bardzo prosta - każda litera zapisana na kartce była przesuwana o stałą liczbę pozycji w alfabecie. Juliusz Cezar najczęściej stosował trzy przesunięcia. Obecnie metoda ta nie daje żadnego bezpieczeństwa, jednak w tamtych czasach sprawdzała się znakomicie. Większość algorytmów szyfrowania jest jawna, więc jak to możliwe, że dane zaszyfrowane algorytmami publicznie dostępnymi jest ciężko odzyskać? Wszystko zależy od klucza, według którego zaszyfrowaliśmy nasze dane. Co z tego, że znamy chociażby algorytm szyfru Cezara, jak nie wiemy, jaką liczbę przesunięć zastosowano? Dopiero znając tę wartość będziemy mogli zabrać się za deszyfrowanie wiadomości. Naturalnie istnieją zamknięte algorytmy szyfrowania. Brak wiadomości na temat klucza oraz samego działania jeszcze bardziej utrudnia jego poznanie, nie mówić już o złamaniu. To może w takim razie wymyślić własny algorytm szyfrowania? Nikt nie będzie wiedział jak on działa i go nie złamie. Myślenie nie do końca poprawne, gdyż do stworzenia własnego, silnego szyfru musimy posiadać ogromną wiedzę z matematyki. Bardzo proste schematy można oczywiście praktycznie wymyślić na poczekaniu, jednak nie można się łudzić, że w bardziej zaawansowanych czynnościach zapewnią one nam wystarczające bezpieczeństwo.

Schemat szyfrowania Cezara

Często słyszy się, iż niektóre serwisy internetowe przechowują hasła w jawnym tekście. Zanim do tego przejdziemy, krótka lekcja technicznych terminów. Nasze dane, które podajemy przy rejestracji oraz logowaniu przechowane są w bazie danych na serwerze. Aby zwiększyć bezpieczeństwo, administratorzy szyfrują hasła odpowiednimi algorytmami i tak zaszyfrowane dane znajdują się w naszej bazie. Po co to wszystko? Gdyby nastąpiło włamanie i udało się wykraść bazę danych, cyberprzestępca zamiast oryginalnych haseł widzi jakiś dziwny ciąg znaków. Co z nimi można zrobić? Na sam początek włamywacz musi poznać algorytm zaszyfrowanych danych, następnie powinien posiadać odpowiedni program, który będzie wstanie je odszyfrować i co najważniejsze… wystarczającą moc obliczeniową. Jeżeli uda mu się odszyfrować wszystkie hasła do jawnej postaci, musi upewnić się czy są one poprawne… czyli jednym słowem bardzo dużo pracy.

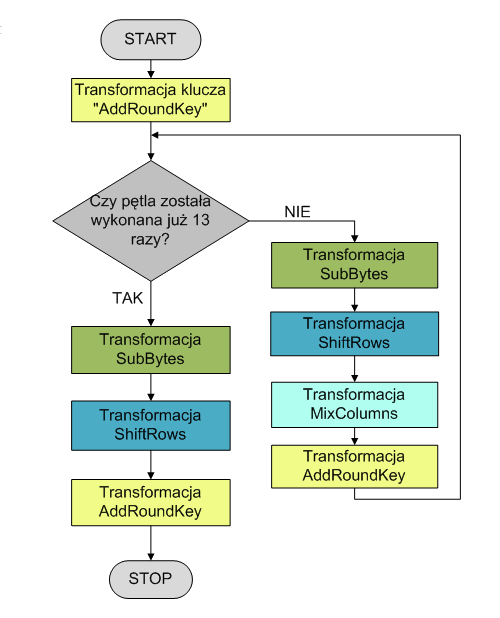

Schemat blokowy algorytmu AES-256

Niestety często włamywaczom udaje się odszyfrować zawartość bazy. Skoro szyfrowanie wpływa na nasze bezpieczeństwo, to dlaczego niektóre serwisy nie stosują się do tych praktyk? Powodem jest zapotrzebowanie na moc obliczeniową. Przy każdym logowaniu ciąg znaków zawarty w bazie danych musi zostać zdeszyfrowany, porównany z tym, co wpisał użytkownik i dopiero nastąpi zalogowanie lub też zasygnalizowanie błędu w przypadku podania nieprawidłowych informacji. Im mocniejszy algorytm zastosujemy, tym większa moc obliczeniowa będzie potrzebna, co automatycznie przekłada się na wzrost liczby maszyn i energię elektryczną. Może również doprowadzić do nadmiernego zwolnienia działania serwisu. W związku z tym, wiele firm stosuje bardzo słabe algorytmy lub wręcz całkowicie z niego rezygnuje. Oczywiście mogą tak postąpić, jednak konsekwencje w przypadku kradzieży bazy danych mogą być bardzo nieprzyjemne.

- « pierwsza

- ‹ poprzednia

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- …

- następna ›

- ostatnia »

- SPIS TREŚCI -

- 0 - Jak być bezpiecznym w Internecie? Poradnik

- 1 - Historia szyfrowania, zasada działania i kontrowersje

- 2 - KeePass 2 - Zarządzaj swoimi hasłami

- 3 - PeaZip - Tworzenie zaszyfrowanych archiwów

- 4 - PeaZip - Testy kompresji i dekompresji

- 5 - TrueCrypt - Tworzenie zaszyfrowanych kontenerów

- 6 - TrueCrypt - Szybkość tworzenia standardowego woluminu

- 7 - Szyfrowanie rozmów w komunikatorach internetowych

- 8 - TOR - The Onion Router... Cebulowy Router

- 9 - FAQ - Najczęściej zadawane pytania

- 10 - Podsumowanie - Szyfrowanie twoim przyjacielem

Powiązane publikacje

Darmowa nawigacja na telefon offline i online w 2025 roku. Na te mapy warto zwrócić uwagę

23

Darmowe programy do Windows cz. 9. Gry z różnych sklepów w jednym miejscu, tekst i wideo jako podcast, alternatywa dla Spotify

45

Darmowe aplikacje na Androida, marzec 2025. Pobieranie muzyki ze Spotify i wideo z YouTube, firewall i inne

28

Darmowe programy do Windows cz. 8. Usuwanie śmieci, zmiana ustawień, przesyłanie plików, nowy wygląd Spotify i inne

53