Posiadasz router D-Link? Uważaj na tylną furtkę!

W każdym oprogramowaniu znajdują się błędy, chociaż w jednym jest ich mniej, w drugim zaś więcej. Luki są wynikiem nieświadomości lub też pomyłki programistów, ale istnieją i takie, które tworzony się celowo. Nazywamy je tylnymi furtkami. Dlaczego? Klient, który korzysta z danego oprogramowania nie ma dostępu do kodu źródłowego, więc nie może zobaczyć, co dzieje się pod „maską”. Z drugiej strony tylne furtki są zaszywane w taki sposób, aby nawet programista analizujący kod miał pewne problemy z jej odnalezieniem. Dzięki temu firma odpowiedzialna za oprogramowanie do urządzenia, może przeglądać logi lub modyfikować nasze ustawienia. Człowiek przedstawiający się jako Craig, który często publikuje swoje dokonania na blogu „devttys0” postanowił zbadać firmware w wersji 1.13 dla urządzeń D-Link. Na samym wstępie wykryto, że obraz zawiera serwer thttpd zmodyfikowany przez firmę Alphanetworks, która jest po części związana z firmą D-Link. Badacz analizując kod źródłowy natrafił na funkcję o nazwie alpha_auth_check. Odpowiada ona między innymi za sprawdzenie, czy próba logowania do panelu administracyjnego powiodła się, czy też nie.

W każdym oprogramowaniu znajdują się błędy, chociaż w jednym jest ich mniej, w drugim zaś więcej. Luki są wynikiem nieświadomości lub też pomyłki programistów, ale istnieją i takie, które tworzony się celowo. Nazywamy je tylnymi furtkami. Dlaczego? Klient, który korzysta z danego oprogramowania nie ma dostępu do kodu źródłowego, więc nie może zobaczyć, co dzieje się pod „maską”. Z drugiej strony tylne furtki są zaszywane w taki sposób, aby nawet programista analizujący kod miał pewne problemy z jej odnalezieniem. Dzięki temu firma odpowiedzialna za oprogramowanie do urządzenia, może przeglądać logi lub modyfikować nasze ustawienia. Człowiek przedstawiający się jako Craig, który często publikuje swoje dokonania na blogu „devttys0” postanowił zbadać firmware w wersji 1.13 dla urządzeń D-Link. Na samym wstępie wykryto, że obraz zawiera serwer thttpd zmodyfikowany przez firmę Alphanetworks, która jest po części związana z firmą D-Link. Badacz analizując kod źródłowy natrafił na funkcję o nazwie alpha_auth_check. Odpowiada ona między innymi za sprawdzenie, czy próba logowania do panelu administracyjnego powiodła się, czy też nie.

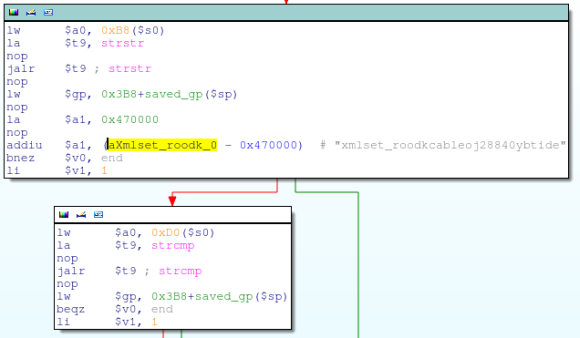

Wewnątrz wymienionej funkcji znajduje się warunek, który sprawdza, czy „jakiś” ciąg jest równy „xmlset_roodkcableoj28840ybtide”. Jeżeli wynik sprawdzenia będzie brzmieć „tak”, to logowanie do panelu administracyjnego routera następuję z pominięciem weryfikacji loginu oraz hasła. Niestety, im głębiej w las, tym coraz ciemniej. Po dokładnej analizie okazało się, że wcale nie musimy wpisywać owego ciągu, jako nazwy użytkownika czy też hasła. Wystarczy zmienić nazwę User-Agenta w przeglądarce. W takim przypadku po wejściu na webowy panel nastąpi automatyczne zalogowanie. Tylna furtka znajduje się w modelach:

- DIR-100

- DI-524

- DI-524UP

- DI-604S

- DI-604UP

- DI-604+

- TM-G5240

Narażonych na atak może być nawet kilka tysięcy użytkowników.

Oto cały sprawca zamieszania

Co zrobić w takiej sytuacji? Dobre pytanie. Jeżeli nasz router posiada obsługę protokołu SSH, to możemy pokusić się o wyłączenie webowego interfejsu. Jeżeli nie, to sprawa wygląda dużo gorzej. W takim razie musimy wyłączyć dostęp interfejsu www dla osób z zewnątrz, lub zainstalować alternatywne oprogramowanie takie jak DD-WRT lub Open WRT. Firma D-Link nie zajęła jeszcze oficjalnego stanowiska w tej sprawie oraz nie wiadomo, kiedy i czy pojawi się stosowna aktualizacja.

Źródło: /DEV/TTYS0

Powiązane publikacje

Beelink ME mini - domowy NAS z miejscem na 6 nośników SSD. Procesor z rodziny Intel Twin Lake oraz 12 GB RAM

27

UGREEN prezentuje NASync AI NAS oraz ładowarkę o mocy 500 W dla laptopów i smartfonów na targach CES 2025

23

ASUS ROG Rapture GT-BE19000 i ASUS RT-BE86U - zaprezentowano nowe routery z obsługą standardu WiFi 7

24

TP-Link może znaleźć się pod lupą amerykańskich władz. Powodem potencjalne zagrożenia dla cyberbezpieczeństwa

63