Kulisy marcowego ataku hakerów na zbrojeniówkę

![]() W przestrzeni powietrznej Holandii 17 sierpnia bieżącego roku, pojawiły się dwa rosyjskie bombowce. Lecące nad Morzem Północnym Tu-95 zlekceważyły komunikaty radiowe, które najpierw wyrażały przychylne zaciekawienie, aby z czasem zmienić w ostre nakazy powrotu. Sytuacja była napięta co potęgowała ignorancja rosyjskich pilotów, którzy nie odpowiadali nawet na najbardziej obowiązkowe w lotnictwie komunikaty. Postanowiono twardo zareagować i do przejęcia bombowców wysłano brytyjskie Royal Air Force (RAF), a konkretnie kilka sztuk F-16, które miały nawiązać kontakt i pomóc w dalszych decyzjach. Gdyby był to amerykański film, Tu-95 szybko zostałyby zestrzelone, ale rzeczywistość nie pozwala na podejmowanie nieodpowiedzialnych akcji, które mogą mieć ogromne polityczne skutki. RAF pilnował intruzów przez kilka godzin, do momentu aż rosyjskie samoloty skierowały się do swojej bazy na Półwyspie Kolskim. O co chodziło? Cywile prędko się tego nie dowiedzą, ale nie ma się czym przejmować. Przecież to tylko dwa samoloty...

W przestrzeni powietrznej Holandii 17 sierpnia bieżącego roku, pojawiły się dwa rosyjskie bombowce. Lecące nad Morzem Północnym Tu-95 zlekceważyły komunikaty radiowe, które najpierw wyrażały przychylne zaciekawienie, aby z czasem zmienić w ostre nakazy powrotu. Sytuacja była napięta co potęgowała ignorancja rosyjskich pilotów, którzy nie odpowiadali nawet na najbardziej obowiązkowe w lotnictwie komunikaty. Postanowiono twardo zareagować i do przejęcia bombowców wysłano brytyjskie Royal Air Force (RAF), a konkretnie kilka sztuk F-16, które miały nawiązać kontakt i pomóc w dalszych decyzjach. Gdyby był to amerykański film, Tu-95 szybko zostałyby zestrzelone, ale rzeczywistość nie pozwala na podejmowanie nieodpowiedzialnych akcji, które mogą mieć ogromne polityczne skutki. RAF pilnował intruzów przez kilka godzin, do momentu aż rosyjskie samoloty skierowały się do swojej bazy na Półwyspie Kolskim. O co chodziło? Cywile prędko się tego nie dowiedzą, ale nie ma się czym przejmować. Przecież to tylko dwa samoloty...

W tej chwili dziesiątki okrętów podwodnych czy bezzałogowych obiektów latających bada terytoria innych państw i jest to brutalna, polityczna rzeczywistość. Zwierzchnik Sił Zbrojnych Rzeczypospolitej Polskiej, Bronisław Komorowski wypowiedział niedawno frazę, którą odnieść można do ogólnej sytuacji politycznej na świecie. W słowach skierowanych do Baracka Obamy stwierdził, że "swojej żonie należy ufać, ale trzeba sprawdzać, czy jest wierna". Właśnie dlatego w momentach wielkich serdeczności między głowami największych państw świata, ich wywiady walczą wzajemnie o najskrytsze informacje. Wracając do wątku kina akcji, można by pomyśleć, że uzyskanie drobnych szczegółów o obronności danego kraju wymaga Jamesa Bonda i nieznanych nam, przeciętnym obywatelom technik. Okazuje się jednak, że wystarczą proste środki znane nawet dzieciom, bo któż dziś nie potrafi wysłać maila. Potem potrzeba wprawdzie szerszej wiedzy, ale nie jeden internetowy oszust stosuje bardziej wyszukane techniki od tych wykorzystanych w sytuacji niżej opisanej.

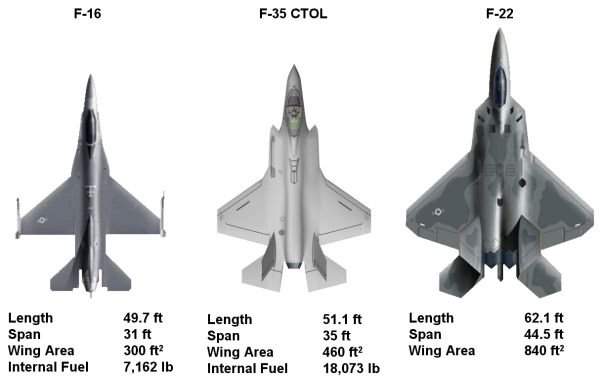

Mimo końca zimnej wojny przemysł zbrojeniowy ma się bardzo dobrze, nadal produkując i opracowując kolejne metody eksterminacji przeciwników. Dwa wielkie koncerny będące czołówką amerykańskiej zbrojeniówki w marcu zostały zaatakowane przez hakerów. Firma Lockheed Martin to czołówka światowego przemysłu zbrojeniowego - gigant zbudował sondy kosmiczne Viking 1 i 2 czy opracował międzykontynentalny pocisk balistyczny z głowicą jądrową - Trident. Natomiast na co dzień fabryki Lockheed zajmują się między innymi produkcją myśliwców F-16, F-22 i F-35 oraz samolotu C-130. „Walczący Sokół” czy popularny „Herkules” służą również polskiemu lotnictwu i stanowią niejako podstawy Sił Zbrojnych. Z kolei Northrop-Grumman to firma o globalnym zasięgu działania, która również należy do "wielkiej piątki" amerykańskiego przemysłu zbrojeniowego. Jest trzecim na świecie dostawcą produktów obronnych oraz największym producentem okrętów. Jednak na świecie jest wiele państw, które stanowią zagrożenie i są przez to wykluczane z kontraktów. Przykładowo, Iran złożył zamówienie na myśliwce F-16, które posiada nawet nieciekawa Wenezuela czy maleńki Bahrajn. Iranowi sprzedaży odmówiono.

Giganci upadają efektownie, ale nie jest łatwo ich dopaść, gdyż posiadają zaawansowane systemy chroniące ich przed atakami. Jednak ktoś te systemy musi dostarczać i tu, po tak długim wstępie o sprawach poważnych, zaczyna się groteska. Niewątpliwie Lockheed-Martin i Northorp-Grumman posiadają poufne i niezwykle cenne informacje wojskowe dla obcych agencji wywiadowczych. Firma F-Secure ujawnia kulisy marcowego ataku na wspomnianych gigantów. Otóż wielkie korporacje jako zabezpieczenie stosują tokeny RSA SecurID generujące w określonym czasie jednorazowe hasła dostępu. Metoda jest na tyle skuteczna, że hakerzy nie byli wstanie pokonać jednorazowych kodów logujących do systemu. Dlatego zabrali się za producenta breloków używanych przez pracowników Lockheed-Martin i Northorp-Grumman. Na celownik poszła firma RSA będąca elementem korporacji EMC obsługującej amerykańskie siły zbrojne. Do czterech pracowników RSA/EMC wysłano e-maile imitujące wiadomości serwisu Beyond.com, który zajmuje się rekrutacją i kontaktem między pracownikami, pracodawcami i poszukującymi pracy.

Wiadomość nosiła tytuł "Plan rekrutacji na 2011", a jej treść wyglądała następująco: "Przesyłam załączony plik do weryfikacji. Otwórz i rzuć okiem". Po otwarciu załącznika dzięki luce we Flash Playerze w systemie instalował się szkodnik backdoor Poison Ivy. Napastnicy od tego momentu zyskiwali dostęp nie tylko do zainfekowanych jednostek, ale także do dysków sieciowych RSA/EMC dzięki czemu mogli szaleć po korporacyjnej sieci giganta dziedziny zabezpieczeń. Pozostało odnalezienie list kluczy generowanych przez tokeny, a jakby tego było mało F-Secure informuje, że na tych samych serwerach trzymano również informacje techniczne. Hakerzy weszli więc także w posiadanie informacji o kluczu wg którego generowane są hasła w zależności od numeru seryjnego tokenu.

Szef laboratorium badawczego F-Secure, Mikko Hypponen stwierdza, że: "Tym, co wyróżnia ten atak na tle wielu innych jest fakt, że napastnicy włamali się do firmy pośredniczącej, dostarczającej systemy bezpieczeństwa innym podmiotom, dzięki czemu mogli docelowo zyskać dostęp do ważnych danych dotyczących jej klientów. W tym sensie atak należy uznać za zaawansowany, mimo iż same metody postępowania włamywaczy nie były szczególnie wyrafinowane ani nowatorskie". Natomiast dyrektor F-Secure Polska, Michał Iwan otwarcie określa problem: "Scenariusz postępowania napastników w rzeczywistości był całkiem prosty. Włamywacze doskonale wiedzieli, że najsłabszym ogniwem w większości systemów bezpieczeństwa jest człowiek i na tej wiedzy bazowali. Okazuje się, że nawet firmie tak wyspecjalizowanej w przechowywaniu i ochronie danych jak EMC nie udało się ustrzec przed zagrożeniem. Przykład EMC może posłużyć za przestrogę dla innych przedsiębiorców gromadzących cenne czy wrażliwe dane. Pamiętajmy, że szczególnie wartościowe informacje powinny być przechowywane w wydzielonej sieci, nie zaś na serwerach, z którymi można się połączyć z biurowego komputera."

Źródło: F-Secure

Powiązane publikacje

Instagram z nowym rekordem aktywnych użytkowników. Według informacji od Marka Zuckerberga platforma stale rośnie w siłę

4

Ugoda w sprawie The Great 78 Project. Internet Archive ugina się pod presją wytwórni i ogranicza cyfrowe archiwum

31

Śmierć Charlie'ego Kirka wywołuje debatę nad algorytmami mediów społecznościowych. Utah wprowadza nowe przepisy

156

Zarządzanie zakupami w Gmailu będzie jeszcze prostsze. Google ogłasza nowości, które zmienią działanie tej skrzynki

16