Jak zabezpieczyć system Windows bez dodatkowych kosztów

- SPIS TREŚCI -

- 1 - Bezpieczeństwo systemu Windows

- 2 - Windows Defender - Wbudowany antywirus

- 3 - Dodatkowa ochrona przed PNP

- 4 - UAC - Kontrola konta użytkownika

- 5 - Zapora systemu Windows

- 6 - Software Restriction Policies (SRP)

- 7 - AppLocker - Dodatkowa kontrola aplikacji

- 8 - BitLocker - Szyfrowanie dysków

- 9 - EMET – Ochrona przed exploitami

- 10 - Ustawienia prywatności

- 11 - Podsumowanie - Nie zapominajmy o myśleniu

Software Restriction Policies (SRP)

Kolejnym krokiem konfiguracji systemu jest wykorzystanie modułu Software Restriction Policies (SRP). Jest to składnik systemu Windows, który odpowiada za kontrolowanie aplikacji uruchamianych na komputerze przez użytkowników. Dzięki niemu możliwe jest blokowanie konkretnych programów albo też działanie w drugą stronę tj. zablokowanie wszystkie, co nie znajduje się w regułach umożliwiających uruchamianie aplikacji. Metoda ta zadebiutowała wraz z Windows XP i jest ze względu na sposób działania niezwykle skuteczna, co więcej, nie obciąża komputera. Dzięki niej możemy ograniczyć uruchamiane oprogramowanie do jedynie zaufanego i zatwierdzonego, a resztę automatycznie odrzucać. Jeżeli nie zmieniamy aplikacji, z jakich korzystamy zbyt często, zabezpiecza to przed wykonywaniem szkodliwych programów. Nawet jeżeli sami nie będziemy mogli z tego skorzystać, możemy SRP wykorzystać na komputerach niedoświadczonych domowników.

Niestety problem z SRP polega na tym, że po pierwsze konfiguracja wymaga nieco pracy, a po drugie mechanizm ten jest dostępny jedynie w bardziej rozbudowanych edycjach systemu Windows (np. Pro). Użytkownicy wersji Home nie mogą korzystać z takich programowych ograniczeń. W celu dostania się do odpowiednich ustawień uruchamiamy Edytor lokalnych zasad grupy za pomocą menu Start, a następnie przechodzimy przez poszczególne pozycje menu: Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń i na koniec Zasady ograniczeń oprogramowania. Domyślnie nie znajdziemy tam żadnych restrykcji, system powiadomi nas o tym odpowiednim komunikatem. Wystarczy na tej pozycji kliknąć prawym przyciskiem myszy i wybrać opcję dodawania nowych zasad ograniczonego oprogramowania.

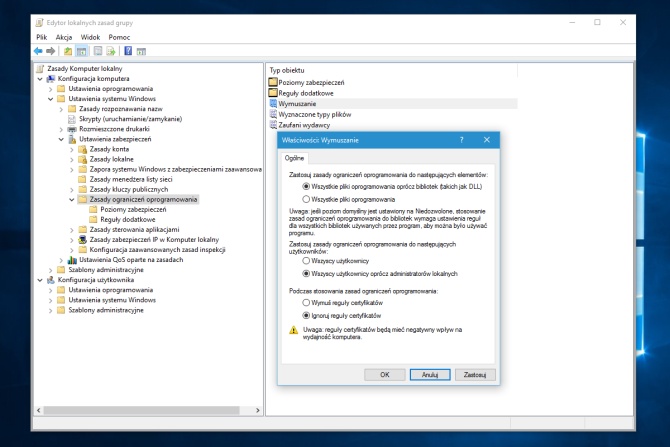

W oknie pojawią się nowe opcje. Klikamy dwukrotnie na pozycję „Wymuszanie”, tutaj ustawiamy główne ustawienia. Pierwsza opcja dotyczy nakładania restrykcji także na dodatkowe biblioteki przez nie używane. Wymuszenie stosowanie reguł na wszystkich plikach oprogramowania jest ustawieniem bezpieczniejszym, ale oznacza, że będziemy musieli utworzyć znacznie więcej reguł: jeżeli jakiś program korzysta z plików DLL, musimy utworzyć reguły dla wszystkich z nich. W przypadku zwykłego użytku najlepiej zrezygnować z tej opcji i wykluczyć biblioteki. Drugie ustawienie dotyczy tego, dla kogo będą stosowane reguły. Domyślnie system chce je narzucać wszystkim użytkownikom. W poprzednim kroku utworzyliśmy już specjalne konto administratora, więc teraz możemy to wykorzystać i ominąć restrykcje dla tego konta. Dzięki temu prace administracyjne wykonamy szybciej i bez dodatkowych modyfikacji SRP. Ustawienia certyfikatów zostawiamy bez ingerencji.

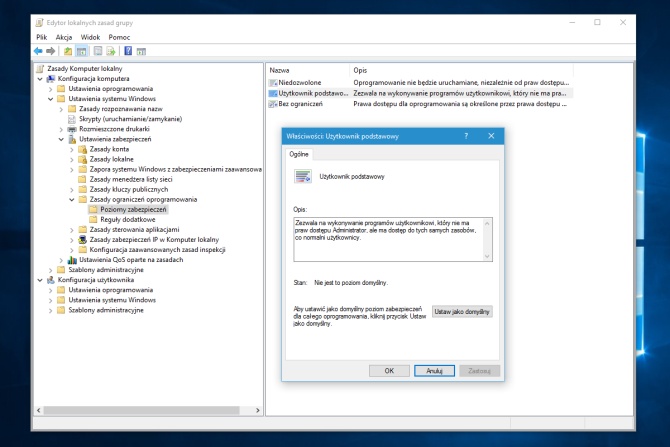

Kolejnym krokiem jest edycja wyznaczonych typów plików. Domyślnie SRP działa na wiele typów danych, ale nie wszystkie. Samodzielnie możemy dodać tam inne typy plików, jakie chcemy blokować np. pliki o rozszerzeniach JS (skrypty JavaScript), czy też PS (skrypty PowerShell). Następnie przechodzimy do katalogu poziomy zabezpieczeń. Tutaj znajdziemy trzy poziomy działania: blokowanie aplikacji, zezwalanie na uruchamianie użytkownikom standardowym, a także nieograniczone uruchamianie, które jest regułą domyślną (o czym szerzej za chwilę). Jeżeli chcemy domyślnie blokować wszystkie aplikacje programy, możemy wykorzystać to miejsce do zmiany głównej reguły działającej na aplikacje i inne pliki. Pamiętajmy jednak, że we wcześniejszym ustawieniu powinniśmy wykluczyć z restrykcji administratorów. Teraz możemy przejść do reguł, czyli folderu reguły dodatkowe.

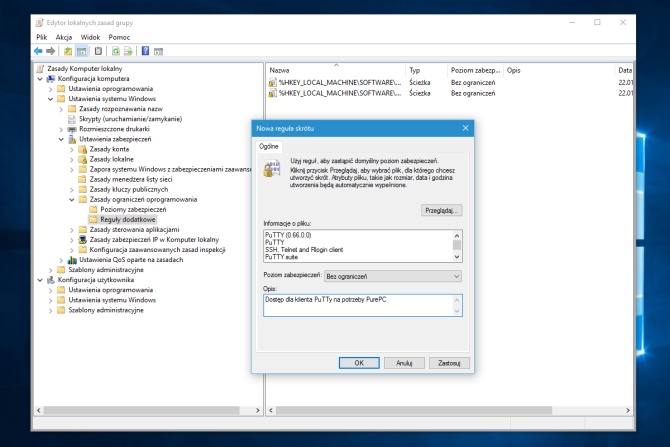

Reguły utworzone w ramach mechanizmu SRP dzielą się na cztery kategorie. Pierwsza opiera się na tzw. hash pliku, czyli unikalną wartość wyliczoną specjalne dla niego. Metoda ta jest niezależna od nazwy pliku i ścieżki, dodając ją możemy więc być pewni, że zadziała, nawet gdy zmienimy te parametry. Druga metoda bazuje na certyfikatach, którymi możemy podpisywać pliki, najpierw musimy je jednak dla każdej z aplikacji wystawić. Trzecia kategoria dotyczy ścieżek: aplikacje znajdujące się w wybranych folderach będzie można uruchamiać lub blokować. Na szczęście reguły takie nie są ograniczone do pojedynczego pliku, użytkownik może stosować m.in. znak „*”, aby uwzględnić wszystkie dane wewnątrz (np. ścieżka „C:\Testowy\*” uwzględnia wszystkie dane w katalogu i podkatalogach Testowy). Ostatnia kategoria to reguły bazujące na strefach sieciowych, dotyczą one pobierania plików *.MSI za pomocą przeglądarki Internet Explorer. W razie potrzeby możemy opcję taką wyłączyć dla np. całego Internetu.

Tworząc reguły, należy pamiętać o tym, że są one realizowane w określonej kolejności: najpierw analizowane są hashe, potem certyfikaty, ścieżki, strefy internetowe a na koniec SRP używa domyślnej reguły ustawionej na komputerze. Oznacza to, że możemy np. zabronić używania programów, a następnie za pomocą hashy lub ścieżek skonfigurować dozwolone katalogi. Jeżeli we wcześniejszym kroku przestawiliśmy ustawienie domyślnej reguły na zabronione, teraz możemy wybrać ścieżkę lub hash do dozwolonych aplikacji. Możliwe jest więc stworzenie specjalnego folderu na dysku o np. nazwie „Do instalowania” i ręczne przenoszenie do niego plików, które chcemy uruchamiać. Mamy wtedy pewność, że aplikacje nie będą instalowane automatycznie. Analogicznie możliwe jest utworzenie najpierw reguły ścieżki „*” (czyli obejmującej wszystkie dyski) zezwalającej na działanie, a następnie stworzenie reguły bazującej na hashu, która zablokuje wybrany program. W ten sposób zablokujemy tylko pojedynczą aplikację.

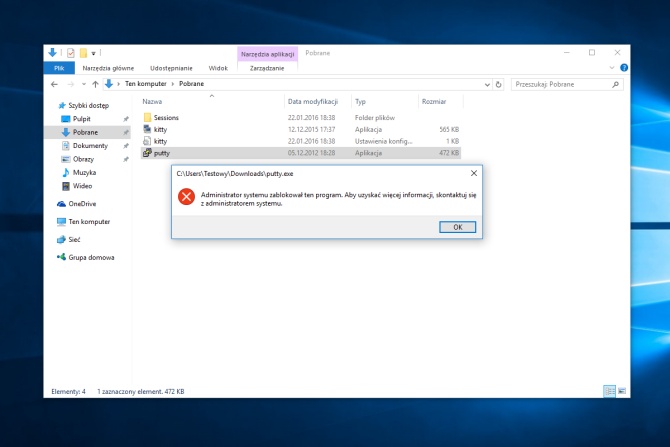

Podczas tworzenia reguł SRP musimy zdać się na sposób wykorzystania komputera. W większości przypadków warto zablokować uruchamianie aplikacji z katalogu Pobrane (Download), a także folderów tymczasowych (Temp). Zablokować można także dane znajdujące się w katalogu C:\Użytkownicy\nasz-login\AppData, choć niektóre programy rezydują właśnie w tym miejscu i zaowocuje to problemami z ich działaniem – konieczne będzie utworzenie ścieżek hashy, które stanowią swoiste reguły wykluczeni z restrykcji. Ogółem jest to mechanizm bardzo „mocny”, o ile można tak to określić i zapewniający bardzo wysoki poziom bezpieczeństwa. Odrzuca on możliwość wykonywania nieautoryzowanych aplikacji i stanowi świetny sposób do zabezpieczania komputera w sytuacji, gdy oprogramowanie nie zmienia się na nim zbyt często.

- « pierwsza

- ‹ poprzednia

- …

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- następna ›

- ostatnia »

- SPIS TREŚCI -

- 1 - Bezpieczeństwo systemu Windows

- 2 - Windows Defender - Wbudowany antywirus

- 3 - Dodatkowa ochrona przed PNP

- 4 - UAC - Kontrola konta użytkownika

- 5 - Zapora systemu Windows

- 6 - Software Restriction Policies (SRP)

- 7 - AppLocker - Dodatkowa kontrola aplikacji

- 8 - BitLocker - Szyfrowanie dysków

- 9 - EMET – Ochrona przed exploitami

- 10 - Ustawienia prywatności

- 11 - Podsumowanie - Nie zapominajmy o myśleniu

Powiązane publikacje

Linux Mint vs Windows 11 vs Fedora - który system jest lepszy do gier, pracy i sztucznej inteligencji? Test z NVIDIA GeForce RTX 4090

189

Recenzja Zorin OS - Linux w końcu lepszy od Windowsa? Testy w grach, programach oraz obsługa AI z udziałem GeForce GTX 1660 Ti

467

Ubuntu vs Windows 11 - który system jest lepszy do gier, grafiki 3D i sztucznej inteligencji? Test z udziałem NVIDIA GeForce RTX 4090

258

SteamOS vs Windows 11 - który system jest lepszy dla Steam Decka? Porównanie wydajności w grach i benchmarku

146