Jak zabezpieczyć system Windows bez dodatkowych kosztów

- SPIS TREŚCI -

- 1 - Bezpieczeństwo systemu Windows

- 2 - Windows Defender - Wbudowany antywirus

- 3 - Dodatkowa ochrona przed PNP

- 4 - UAC - Kontrola konta użytkownika

- 5 - Zapora systemu Windows

- 6 - Software Restriction Policies (SRP)

- 7 - AppLocker - Dodatkowa kontrola aplikacji

- 8 - BitLocker - Szyfrowanie dysków

- 9 - EMET – Ochrona przed exploitami

- 10 - Ustawienia prywatności

- 11 - Podsumowanie - Nie zapominajmy o myśleniu

UAC - Kontrola konta użytkownika

Niezwykle ważnym zagadnieniem związanym z bezpieczeństwem systemu Windows są konta użytkowników i uprawnienia, jakie te konta posiadają. Sprawa ta jest najczęściej pomijana, wręcz przemilczana, a to niestety nie jest recepta na sukces. Prawdę mówiąc, winę za to ponosi sam Microsoft, który co prawda daje nam do dyspozycji sporo ważnych narzędzi, ale jednak wciąż nie zmienił standardowego zachowania instalatora Windows – na etapie instalacji systemu podajemy dane do konta, z którego najczęściej później korzystamy. Problem polega na tym, że jest to konto o uprawnieniach administratora, a co za tym idzie, może ono wykonywać nawet uprzywilejowane operacje. W razie udanego ataku i przejęcia naszych uprawnień, szkodliwe oprogramowanie będzie w stanie sterować systemem i wykonywać w nim zmiany bez naszej wiedzy.

Niestety system nie radzi nam utworzenia zwykłego konta o standardowych uprawnieniach i mało kto decyduje się na taki krok. W przypadku większości dystrybucji Linuksowych mamy do czynienia z takim właśnie zabiegiem: instalator potrzebuje od nas loginu i hasła nie tylko dla konta do codziennego użytku, ale także do administrowania systemem. Różnice są natomiast duże, bo praca na podwyższonych uprawnieniach to znacznie większe ryzyko infekcji – Microsoft co miesiąc wydaje biuletyny bezpieczeństwa, większość z nich dotyczy możliwości wykonania nieautoryzowanego kodu i w większości przypadków praca na koncie standardowym znacznie ogranicza zarówno ryzyko, jak i ewentualne skutki ataku. Dlaczego więc instalator wciąż działa jak działa i usilnie sugeruje nam pracę jako administrator? Microsoft teoretycznie znalazł na to sposób, choć także i on nie zapewnia nam pełnego bezpieczeństwa.

W celu poprawy tej sytuacji wdrożono mechanizm Kontroli Konta Użytkownika (UAC - User Account Control), który zadebiutował w systemie Windows Vista. Logując się do systemu użytkownik otrzymuje dwa tokeny: ten odpowiadający za standardowe uprawnienia użytkownika i drugi związany z uprawnieniami administracyjnymi. Standardowo wykorzystywany jest tylko ten pierwszy, jeżeli zachodzi potrzeba zwiększenia uprawnień, UAC wyświetla odpowiedni monit z prośbą o potwierdzenie. Następuje to w różnych sytuacjach np. uruchamiania aplikacji jako administrator, edycji ustawień systemowych, instalacji sterowników i aplikacji w katalogu %ProgramFiles%, dokonywania zmian w plikach i katalogach wymagających większych uprawnień, zmiany ustawień usługi Windows Ustawień, uruchamiania edytora rejestru i wielu innych. W założeniach jest świetnie: zwykłe uprawnienia nie są groźne, na wyższe przełączamy się tylko wtedy, gdy zajdzie taka potrzeba.

Niestety od pomysłu do udanego wykonania czasami jest daleko, a implementacja UAC nie jest dla użytkowników tak wygodna, jak w przypadku wielu podobnych mechanizmów dostępnych w dystrybucjach systemowych. Mechanizm „nie pamięta”, że podwyższał nam uprawnienia w obrębie jednej sesji, a nawet przed minutą, w efekcie czasami musimy się nieco naklikać. Został on przez wielu użytkowników znienawidzony za ciągłe wyświetlanie komunikatów i zmuszanie ich do interakcji. W Windows 7 wprowadzono stopniowe działania UAC, a także zmniejszono domyślne ustawienie do takiego, które nie angażuje naszej uwagi w aż tak widocznym stopniu – nie powiadamia nas, gdy zmieniamy ustawienia w systemie Windows. Paradoksalnie, w przypadku standardowej pracy z systemem jest to swoisty strzał w kolano. Taka konfiguracja UAC nie zapewnia bezpieczeństwa i umożliwia wykonywanie zmian „po cichu”, bez naszej wiedzy na ich temat.

Mogłoby się wydawać, że włączenie UAC lub jego przestawienie na poziom maksymalny problemy rozwiązuje. Nie. Jeżeli natkniemy się na nieco wredne i finezyjne zagrożenie, może być ono w stanie ominąć pytanie o monit (takie przypadki były już rejestrowane w przeszłości) i przejąć nasz token z uprawnieniami administracyjnymi. Ustawienie najwyższego poziomu UAC powoduje jeszcze jedną przykrą konsekwencje: nie możemy wtedy korzystać z sieci w trybie prywatnym, a co za tym idzie, wyszukiwać urządzeń sieciowych i szybko udostępniać pliki. Co takiego możemy wiec zrobić, aby uchronić się przed ewentualnym przejęciem uprawnień, a zarazem zachować przydatną funkcjonalność związaną z otoczeniem sieciowym? Receptą jest wykorzystanie dwóch osobnych kont, jednego do prac administracyjnych, drugiego standardowego, wtedy UAC jest naprawdę przydatny.

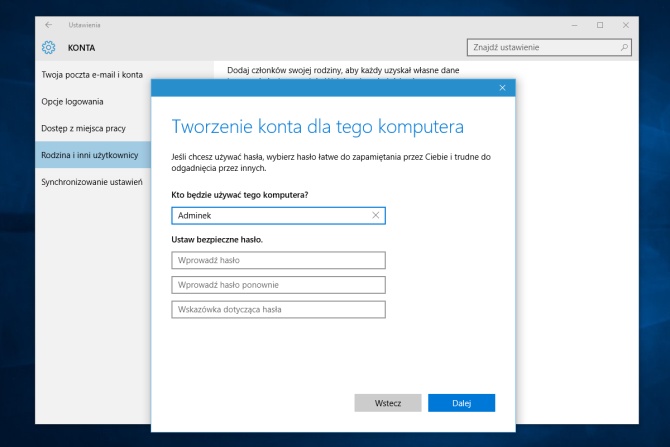

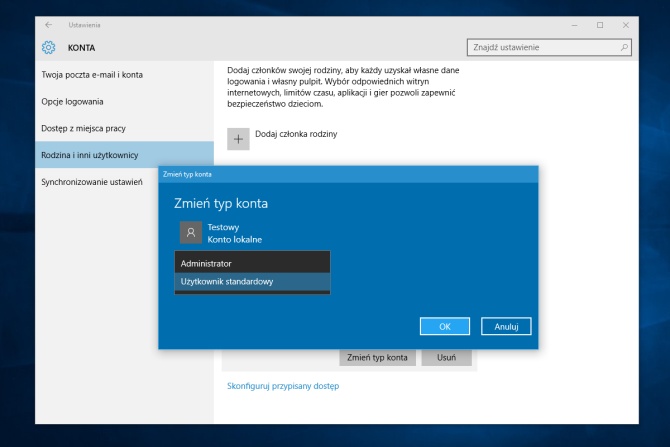

Najprawdopodobniej mamy już na swoim komputerze skonfigurowane konto i nie chcielibyśmy z niego rezygnować. Nie stanowi to problemu – dodamy nowe konto, a następnie zmniejszymy uprawnienia tego już istniejącego. Uruchamiamy ustawienia, przechodzimy do sekcji Konta, a następnie z bocznego menu wybieramy „Rodzina i inni użytkownicy”. W dolnej części klikamy przycisk „Dodaj kogoś innego do tego komputera”. Nowe konto nie musi być związane z usługami Microsoftu, zaznaczamy więc, że nie posiadamy informacji osoby, a następnie opcję „Dodaj użytkownika bez konta Microsoft”. Teraz pozostaje wprowadzić login (np. Admin), a także hasło. To ważne, aby konto korzystało z hasła, nawet stosunkowo prostego. Po utworzeniu konta wybieramy je i klikamy przycisk „Zmień typ konta”, po czym przestawiamy je na konto o uprawnieniach administratora.

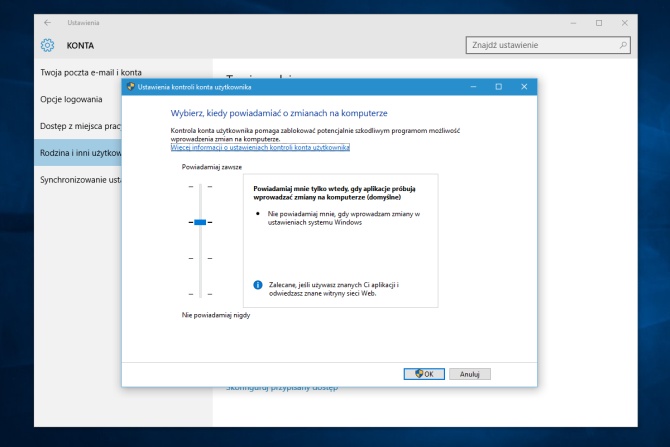

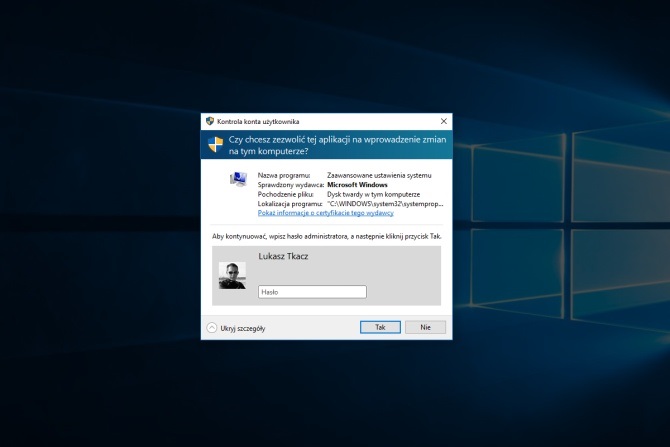

Teraz musimy się wylogować, a następnie zalogować na nowe konto. Nie musimy w nim konfigurować żadnych usług ani programów, nie jest to potrzebne. Będąc zalogowani jako administrator, przechodzimy ponownie do ustawień systemowych. Tym razem zaznaczamy nasze osobiste konto, zmieniamy jego typ na konto użytkownika standardowego. W menu start wpisujemy „UAC” i przestawiamy jego ustawienia na domyślne. Powracamy do naszego konta i w jego przypadku przeprowadzamy taką samą operację. To wszystko. Teraz logując się do systemu, będziemy posiadali jedynie token standardowego użytkownika. Dokonywanie zmian w systemie spowoduje wyświetlanie monitu UAC z możliwością wyboru konta – w takiej sytuacji wybieramy administratora i podajemy hasło. Jeżeli podczas zwykłej pracy natkniemy się na szkodnika, który będzie chciał ominąć UAC, nie zrobi on nic bez uwierzytelnienia się do konta administratora. Domyślne ustawienia kontroli konta gwarantują natomiast, że będziemy w stanie korzystać z sieci prywatnych.

Na tym moglibyśmy zakończyć konfigurację kont, gdyby nie pewien istotny „detal”. Tak naprawdę Microsoft tworzy konto administratora przy instalacji systemu, ale nie aktywuje go. Jest to specjalne konto o jeszcze wyższych uprawnieniach, które nawet nie wymaga żadnych potwierdzeń w mechanizmie UAC. Teoretycznie nie stanowi ono problemu, ale w przypadku np. naszej nieobecności lub kradzieży komputera możliwe jest uruchomienie go za pomocą płyty instalacyjnej Windows i włączenie tego konta odpowiednią modyfikacją w rejestrze. Tak się natomiast składa, że standardowo nie posiada ono żadnego hasła. Osoba, która wykona taką operację, zyskuje więc pełny dostęp do komputera, a także wszystkich stworzonych na nim kont. Rozwiązaniem jest wprowadzenie hasła.

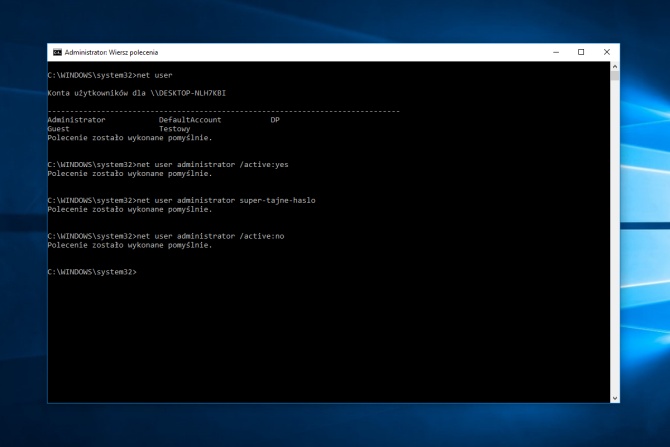

Najpierw należy aktywować konto, w tym celu uruchamiamy menu Start i wpisujemy w nim „cmd”, wiersz polecenia uruchamiamy jako administrator (odpowiednią opcję znajdziemy w menu kontekstowym). Do tego celu możemy też wykorzystać interpretator PowerShell, wszystko zależy od naszych preferencji. W celu aktywacji konta wykonujemy poniższe polecenie:

net user administrator /active:yes

Teraz konto administratora będzie aktywne. Możemy wylogować się, a następnie zalogować do konta, które zostało stworzone wraz z instalacją systemu w celu zmiany hasła. Nie jest to jednak operacja konieczna, hasło również możemy zmienić z poziomu wiersza polecenia następującym zapisem:

net user administrator tutaj_nowe_haslo

Po wykonaniu tej czynności konto będzie już chronione hasłem i jego ewentualna aktywacja nie wystarczy do uzyskania dostępu do komputera. Pozostało nam już tylko ponownie je dezaktywować, co możemy wykonać analogicznym poleceniem:

net user administrator /active:no

To już wszystko. Ktoś mógłby w tym miejscu stwierdzić, że przecież nie będzie tworzył dodatkowego konta o uprawnieniach administratora, skoro może wykorzystać to wbudowane. Taki wariant jest oczywiście możliwy, ale niezalecany. Konto takie posiada jeszcze wyższe uprawnienia i nie wymaga potwierdzeń UAC, praca na nim jest więc bardzo ryzykowna. Po skonfigurowaniu kont powinniśmy wykorzystywać UAC do podnoszenia uprawnień. W przypadku chęci wykonania wielu operacji wymagających wyższych uprawnień możemy oczywiście zalogować się na konto z wyższymi uprawnieniami. Ważne, abyśmy w takich sytuacjach uruchamiali jedynie bezpieczne programy.

- « pierwsza

- ‹ poprzednia

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- …

- następna ›

- ostatnia »

- SPIS TREŚCI -

- 1 - Bezpieczeństwo systemu Windows

- 2 - Windows Defender - Wbudowany antywirus

- 3 - Dodatkowa ochrona przed PNP

- 4 - UAC - Kontrola konta użytkownika

- 5 - Zapora systemu Windows

- 6 - Software Restriction Policies (SRP)

- 7 - AppLocker - Dodatkowa kontrola aplikacji

- 8 - BitLocker - Szyfrowanie dysków

- 9 - EMET – Ochrona przed exploitami

- 10 - Ustawienia prywatności

- 11 - Podsumowanie - Nie zapominajmy o myśleniu

Powiązane publikacje

Linux vs Windows - Który system jest lepszy do gier? Test wydajności AMD Radeon RX 7900 XTX oraz Radeon RX 7600 XT

257

Linux vs Windows - Który system jest lepszy do gier? Test wydajności z udziałem NVIDIA GeForce RTX 4090 i GTX 1660 Ti

183

Jaki menedżer haseł wybrać? Przegląd popularnych narzędzi: 1Password, Bitwarden, Dashlane, KeePassXC oraz Google i Apple

60

Recenzja Windows 11 - Wszystko co należy wiedzieć o najnowszym systemie operacyjnym Microsoftu dla komputerów PC

91