Kolejna tylna furtka w routerach Linksysa

Routery Linksys to prawdziwe pole minowe, gdyż co chwila słychać o kolejnych lukach bezpieczeństwa czy też specjalnie zostawionych tylnych furtkach. Kilka dni temu została odkryta kolejna dziura, inna niż wszystkie, ponieważ została wyposażone w niezwykłe umiejętności... Eloi Vanderbeken w święta postanowił skorzystać z Internetu, jednak liczba użytkowników była tak duża a przepustowość tak mała, że ładowanie stron odbywało się w bardzo wolnym tempie. Pierwsza myśl? Ograniczyć transfer pozostałym użytkownikom – niestety to zadanie nie było łatwe do wykonania, ponieważ wcześniej w ramach bezpieczeństwa został wyłączony webowy interfejs użytkownika oraz zapomniał hasła. Trudno, trzeba spróbować od drugiej strony - Eloi przeskanował sieć oprogramowaniem Nmap i odkrył, iż router posiada otwarty port TCP o numerze 32764, który na każde połączenie zawsze odpowiada dziwnym ciągiem...

Routery Linksys to prawdziwe pole minowe, gdyż co chwila słychać o kolejnych lukach bezpieczeństwa czy też specjalnie zostawionych tylnych furtkach. Kilka dni temu została odkryta kolejna dziura, inna niż wszystkie, ponieważ została wyposażone w niezwykłe umiejętności... Eloi Vanderbeken w święta postanowił skorzystać z Internetu, jednak liczba użytkowników była tak duża a przepustowość tak mała, że ładowanie stron odbywało się w bardzo wolnym tempie. Pierwsza myśl? Ograniczyć transfer pozostałym użytkownikom – niestety to zadanie nie było łatwe do wykonania, ponieważ wcześniej w ramach bezpieczeństwa został wyłączony webowy interfejs użytkownika oraz zapomniał hasła. Trudno, trzeba spróbować od drugiej strony - Eloi przeskanował sieć oprogramowaniem Nmap i odkrył, iż router posiada otwarty port TCP o numerze 32764, który na każde połączenie zawsze odpowiada dziwnym ciągiem...

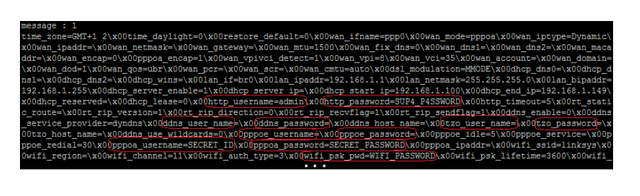

...a dokładniej ScMM\xFF\xFF\xFF\xFF\x00\x00\x00\x00 . Nie jest to normalne zachowanie, więc właściciel urządzenia postanowił sprawdzić jakie niespodzianki kryje ten port. Po zabawach ze skryptami i montowaniem plików wreszcie udało się dojść do sedna sprawy. Okazało się, że pod tym portem kryje się prosty interfejs komunikacyjny, który potrafi obsłużyć 13 prostych poleceń takich jak zapisanie pliku, wyświetlenie adresu IP, przywrócenie domyślnych ustawień czy odczytanie fragmentu pamięci. Na tym jednak możliwości tej „luki” się nie kończą, ponieważ protokół został wyposażony w obsługę shella, prawdopodobnie po to, aby ułatwić zdalnie zarządzanie urządzeniem. Dodatkowo można natrafić na prywatny klucz RSA.

Wszystkie operacje zostały wykonane na modelu WAG200G jednak nie wykluczone, że i inne urządzenia mogą być wyposażone w interfejs zdalnej komunikacji. Jeżeli chcecie sprawdzić, czy Wasz sprzęt posiada tego typu „bonusik” to polecamy przeskanować sieć oprogramowaniem Nmap i poszukać portu o numerze 32764. Przy okazji zapraszamy do zobaczenia prezentacji samego Eloia Vanderbekena, która opisuje wykonane przez niego czynności.

Źródło: GitHub

Powiązane publikacje

Beelink ME mini - domowy NAS z miejscem na 6 nośników SSD. Procesor z rodziny Intel Twin Lake oraz 12 GB RAM

27

UGREEN prezentuje NASync AI NAS oraz ładowarkę o mocy 500 W dla laptopów i smartfonów na targach CES 2025

23

ASUS ROG Rapture GT-BE19000 i ASUS RT-BE86U - zaprezentowano nowe routery z obsługą standardu WiFi 7

24

TP-Link może znaleźć się pod lupą amerykańskich władz. Powodem potencjalne zagrożenia dla cyberbezpieczeństwa

63