Row Hammer - Atak przeprowadzany na pamięć RAM

Im bardziej skomplikowane urządzenie lub oprogramowanie tym większe niebezpieczeństwo stwarza. W złożonym oprogramowaniu dużo łatwiej jest popełnić błąd, który w przyszłości może zostać wykorzystany przeciwko nam. Również postępująca miniaturyzacja wbrew pozorom może być wrogiem bezpieczeństwa. Obecne ataki w dużej mierze kierowane są w stronę oprogramowania – przeglądarki internetowe, systemy operacyjne, czy też wbudowane oprogramowanie. Rzadko się jednak zdarza, żeby atak był przeprowadzany bezpośrednio na fizyczny element jednak wbrew pozorom takie ataki są, i to nawet skuteczne. Rok temu pojawiła się pewna publikacja z której możemy się dowiedzieć, iż poprzez wielokrotne odczytywanie przylegających do siebie komórek można spowodować zmianę bitu z 0 na 1 bądź też odwrotnie.

Im bardziej skomplikowane urządzenie lub oprogramowanie tym większe niebezpieczeństwo stwarza. W złożonym oprogramowaniu dużo łatwiej jest popełnić błąd, który w przyszłości może zostać wykorzystany przeciwko nam. Również postępująca miniaturyzacja wbrew pozorom może być wrogiem bezpieczeństwa. Obecne ataki w dużej mierze kierowane są w stronę oprogramowania – przeglądarki internetowe, systemy operacyjne, czy też wbudowane oprogramowanie. Rzadko się jednak zdarza, żeby atak był przeprowadzany bezpośrednio na fizyczny element jednak wbrew pozorom takie ataki są, i to nawet skuteczne. Rok temu pojawiła się pewna publikacja z której możemy się dowiedzieć, iż poprzez wielokrotne odczytywanie przylegających do siebie komórek można spowodować zmianę bitu z 0 na 1 bądź też odwrotnie.

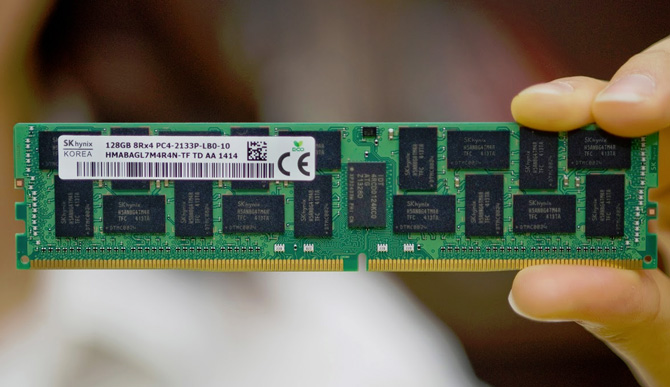

Jest to możliwe, gdyż komórki pamięci we współczesnych pamięciach RAM są ulokowane bardzo blisko siebie i ładunki elektryczne mogą wpływać na stan innych komórek. Tyle teorii, tylko jak tę wiedzę wykorzystać w praktyce? Za to zagadnienie postanowił się wziąć Mark Seaborn oraz Thomas Dullien, którzy napisali dwa działające exploity. Droga do ich napisania nie była łatwa, jednak tym dwóm panom udało się znaleźć sposób na to, aby podczas zmasowanego odczytu poszczególnych bloków pamięci dochodziło do losowych zmian bitów w ściśle określonych obszarach. Pierwszy exploit umożliwia ucieczkę z piaskownicy Native Client dzięki możliwości modyfikowania zawartości innych procesów, zaś drugi umożliwia podniesienie uprawnień w systemach Linux dzięki kontrolowaniu zapisu na dowolnym obszarze pamięci.

Jak się przed tym zabezpieczyć?

To wszystko wydaje się być interesujące, jednak jak sprawdzić, czy nasze urządzenie na to podatne? Na pewno ta metoda nie jest w 100% skuteczna. Badacze przeprowadzili swój test na 29 różnych laptopach, z czego 14 sztuk okazało się podatnych - niestety nie zdradzono jakie dokładnie było to modele oraz jakie pamięci zostały w nich zastosowane. Ten atak jest ciężej wykonać na pamięciach serwerowych, które wyposażone są w układ korekcji błędów, jednak nie są one w 100% bezpieczne. Jeżeli chcemy sprawdzić, czy nasz komputer jest podatny na tego typu atak wystarczy wejść na tę stronę internetową i pobrać odpowiednie narzędzie. Jest ono dostępne tylko dla systemu Linux oraz Mac OS X. Nowe układy pamięci mogą być już bardziej bezpieczne na ten atak, również aktualizacja BIOSu może nas zabezpieczyć przed tego typu anomaliami.

Źródło: Zaufana Trzecia Strona / Google Project Zero

Powiązane publikacje

Pamięci RAM DDR5 drożeją w zastraszającym tempie. Większość zestawów jest dwukrotnie droższa niż dwa miesiące temu

98

CXMT dostarcza Huawei próbki pamięci HBM3. Chiński gigant półprzewodników rzuca wyzwanie globalnym liderom

23

Samsung HBM4E to 13 Gbps na pin i 3,25 TB/s przepustowości. Specyfikacje pamięci siódmej generacji ujawnione

8

Crucial wprowadza pamięci LPCAMM2 8533 MT/s. Nowy standard dla laptopów łączy wydajność LPDDR5X z możliwością rozbudowy

27