Nowy wirus chowający się w rejestrze systemu Windows

![]() Ilość wirusów komputerowych przyprawia ekspertów od bezpieczeństwa o niezły ból głowy i cyberprzestępcy praktycznie prześcigają się w wymyślaniu coraz to nowszych rozwiązań. W przeszłości przerabialiśmy wirusy ukrywające inne złośliwe oprogramowanie, a swego czasu prawdziwą zmorą były pliki znajdujące się w BIOSie bądź w sektorach rozruchowych systemu operacyjnego. Oprogramowania antywirusowe posiadają obecnie bardzo rozbudowane sygnatury i powszechnie znane zagrożenia są przez nie praktycznie od razu wyłapywane i eliminowane nim jeszcze zdołają wyrządzić szkodę. Niestety cyberprzestępcy są o jeden krok do przodu i zazwyczaj mija trochę czasu nim nowe zagrożenie zostanie zbadane i zneutralizowane. Wygląda na to, że pojawił się nowy rodzaj wirusów komputerowych, które potrafią ukrywać się w... rejestrze systemowym.

Ilość wirusów komputerowych przyprawia ekspertów od bezpieczeństwa o niezły ból głowy i cyberprzestępcy praktycznie prześcigają się w wymyślaniu coraz to nowszych rozwiązań. W przeszłości przerabialiśmy wirusy ukrywające inne złośliwe oprogramowanie, a swego czasu prawdziwą zmorą były pliki znajdujące się w BIOSie bądź w sektorach rozruchowych systemu operacyjnego. Oprogramowania antywirusowe posiadają obecnie bardzo rozbudowane sygnatury i powszechnie znane zagrożenia są przez nie praktycznie od razu wyłapywane i eliminowane nim jeszcze zdołają wyrządzić szkodę. Niestety cyberprzestępcy są o jeden krok do przodu i zazwyczaj mija trochę czasu nim nowe zagrożenie zostanie zbadane i zneutralizowane. Wygląda na to, że pojawił się nowy rodzaj wirusów komputerowych, które potrafią ukrywać się w... rejestrze systemowym.

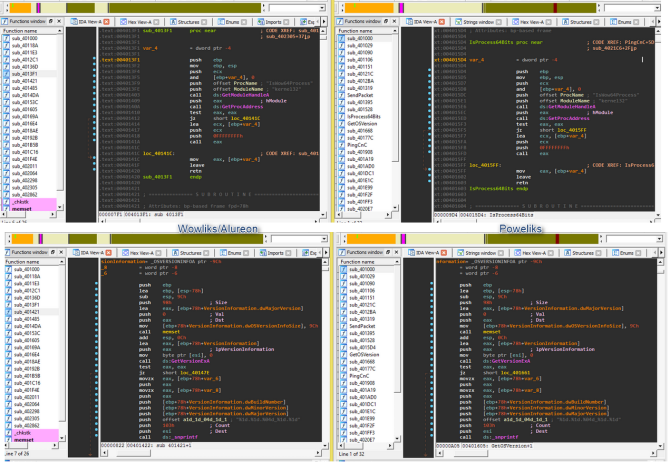

Na tego typu oprogramowanie natrafiła firma ESET. Wirus działa w dość ciekawy i oryginalny sposób. Na samym początku w kluczu HKCU\Software\Microsoft\Windows\CurrentVersion\Run (bądź innym, w zależności od wersji wirusa) ładowany jest odpowiedni skrypt startowy, który pobiera kolejny i ponownie jest ładowany do systemowego rejestru. Zadaniem drugiego skryptu jest odkodowanie specjalnego ciągu znaków. Ten odkodowany ciąg staje się plikiem o rozszerzeniu .dll, w którym znajduje się faktyczne złośliwe oprogramowanie. Jeżeli wykonalibyśmy skan antywirusem, to możliwe, że ten plik zostałby znaleziony i naturalnie usunięty, jednak w rejestrze systemowym nadal znajdują się dwa poprzednie skrypty, które mogą ponownie utworzyć wspominaną bibliotekę. Aby było zabawniej klucze utworzone przez wirusa nie są widoczne w standardowym narzędziu Regedit.

Jak się przed tym bronić?

Oprogramowanie antywirusowe głównie skanuje dysk twardy w poszukiwaniu szkodliwego oprogramowania, pomijając rejestr. W tym celu polecamy pobrać i zainstalować aplikację, która potrafi bezpośrednio wykonać skanowanie systemowego rejestru, najlepiej jeszcze przed załadowaniem systemu operacyjnego. Przed wykonaniem skanowania należy obowiązkowo wykonać kopię zapasową naszych danych.

Źródło: Malware don't need Coffee

Powiązane publikacje

Północnokoreańscy hakerzy wykorzystują EtherHiding, ukrywanie malware w smart kontraktach Ethereum i BNB Smart Chain

6

Atak PixNapping na Androidzie pozwala na kradzież kodów 2FA bez specjalnych uprawnień poprzez manipulację zrzutami ekranu

12

Wystarczy 250 dokumentów aby zhakować każdy model AI. Data poisoning zmienia zachowanie LLM

24

Twoja gamingowa myszka może Cię podsłuchiwać. Sensory PixArt PAW3395 i PAW3399 zagrażają prywatności użytkowników

50