Power Worm szyfruje dane, ale „zapomina” o kluczu

![]() Szkodniki typu ransomware, takie jak okryty niechlubną sławą CryptoLocker, to ogromne zagrożenie dla danych zgromadzonych na komputerach. Takie aplikacje najpierw przejmują kontrolę nad systemem, następnie szyfrują zgromadzone w nim dane osobiste, a ostatecznie wymagają od użytkownika opłacenia okupu. W wielu sytuacjach danych nie da się odzyskać inaczej, niż płacąc. Problem pojawia się wtedy, gdy szkodnik okazuje się nieprawidłowo napisany i nawet po dokonaniu płatności użytkownik nie będzie w stanie korzystać ze swoich plików. Błędy zdarzają się natomiast każdemu, nawet najbardziej utalentowanemu programiście.

Szkodniki typu ransomware, takie jak okryty niechlubną sławą CryptoLocker, to ogromne zagrożenie dla danych zgromadzonych na komputerach. Takie aplikacje najpierw przejmują kontrolę nad systemem, następnie szyfrują zgromadzone w nim dane osobiste, a ostatecznie wymagają od użytkownika opłacenia okupu. W wielu sytuacjach danych nie da się odzyskać inaczej, niż płacąc. Problem pojawia się wtedy, gdy szkodnik okazuje się nieprawidłowo napisany i nawet po dokonaniu płatności użytkownik nie będzie w stanie korzystać ze swoich plików. Błędy zdarzają się natomiast każdemu, nawet najbardziej utalentowanemu programiście.

W przypadku Power Worm zapłata okupu nic nie da.

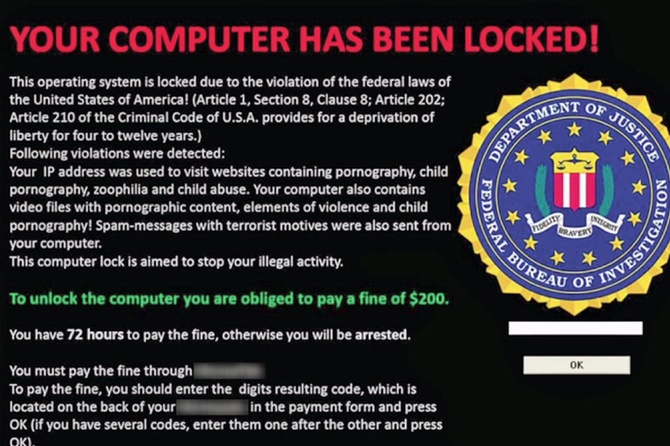

Nathan Scott, specjalista zajmujący się poszukiwaniem i analizowaniem złośliwego oprogramowania natknął się w ostatnim czasie na bardzo interesujący przypadek. Jeden z wariantów szkodnika Power Worm zachowuje się w sposób nieprzewidywalny. Podobnie jak inne ransomware, po zainfekowaniu szyfruje dane użytkowników – w tym konkretnym przypadku jego celem stają się pliki utworzone w aplikacjach Microsoft Word i Excel, a więc dokumenty biurowe. Na komputerze ofiary wyświetla się następnie komunikat o konieczności zapłaty okupu w wielkości 2 bitcoinów (zgodnie z aktualnym kursem około 3000 zł). Zapłacenie okupu nie daje jednak żadnego efektu, dane nadal są zaszyfrowane. Nie jest to wbrew pozorom nad wyraz perfidne działanie atakującego, a właśnie zwykły błąd, niestety dający tragiczne rezultaty.

Analiza przeprowadzona przez Scotta wykazała, że błąd pojawił się najprawdopodobniej wtedy, gdy autor szkodnika próbował uprościć oryginalny proces deszyfrowania. Nie zrobił tego poprawnie i w efekcie ransomware w ogóle nie posiada klucza służącego do odszyfrowania. Ten, wydawać by się mogło, błahy błąd oznacza, że danych po prostu nie da się już odzyskać. Byłoby to możliwe przy np. wykonaniu ataku siłowym, ale moc obliczeniowa niezbędna do jego skutecznego przeprowadzenia jest tak duża, iż działanie jest poza zasięgiem nawet bogatych firm. W przypadku zwykłego komputera domowego próby odszyfrowania to już obliczenia rozłożone na tysiące lat, nie ma więc mowy o tym, aby w tej sytuacji dało się cokolwiek zrobić.

Celowe działanie, czy może programistyczna fuszerka?

W takiej sytuacji płacenie okupu nie ma najmniejszego sensu, bo to i tak nic nie da. Atakujący najprawdopodobniej i tak czerpie zyski z niczego nieświadomych ofiar, możliwe wręcz, że sam nie wie o swoim błędzie. W tej sytuacji jedynym ratunkiem jest przywrócenie danych z kopii zapasowej – o ile oczywiście takową kopię posiadamy. Przypadek ten pokazuje, że zdecydowanie warto pamiętać nie tylko o mechanizmach zabezpieczających, ale również regularnym archiwizowaniu istotnych danych. Zabezpieczy to je nie tylko przed atakami zewnętrznymi, ale również awariami.

Powiązane publikacje

Meta Horizon OS - autorski system z gogli Meta Quest dostępny dla konkurencji. Nadchodzą nowe headsety od znanych firm

24

Windows 11 pokonany przez Ubuntu. Linux o prawie 20% lepiej wykorzystał moc układów AMD w notebooku marki Framework

106

Facebook, Instagram, WhatsApp i Messenger integrują się z asystentem Meta AI. Nowy model AI Llama 3 już dostępny

5

Apple wycofuje aplikacje WhatsApp i Threads z rynku chińskiego. Powodem niezadowolenie tamtejszych władz

15