Poradnik - Jak być bezpiecznym w Internecie

- SPIS TREŚCI -

- 0 - Jak być bezpiecznym w Internecie? Poradnik

- 1 - Historia szyfrowania, zasada działania i kontrowersje

- 2 - KeePass 2 - Zarządzaj swoimi hasłami

- 3 - PeaZip - Tworzenie zaszyfrowanych archiwów

- 4 - PeaZip - Testy kompresji i dekompresji

- 5 - TrueCrypt - Tworzenie zaszyfrowanych kontenerów

- 6 - TrueCrypt - Szybkość tworzenia standardowego woluminu

- 7 - Szyfrowanie rozmów w komunikatorach internetowych

- 8 - TOR - The Onion Router... Cebulowy Router

- 9 - FAQ - Najczęściej zadawane pytania

- 10 - Podsumowanie - Szyfrowanie twoim przyjacielem

TrueCrypt - Tworzenie zaszyfrowanych kontenerów

Na poprzednich stronach pokazaliśmy, że do osiągnięcia bezpieczeństwa przechowywanych na komputerze haseł czy też plików nie jest wymagana w zasadzie żadna specjalistyczna wiedza z zakresu kryptografii. Wystarczy poznać jedynie możliwości konkretnego programu, przejść przez kreatory, które poprowadzą nas za rączkę przez wszystkie niezbędne etapy i voila – możemy odetchnąć oraz stwierdzić, że jesteśmy bezpieczni. Z drugiej strony, zawsze znajdą się osoby, którym taki zakres zabezpieczeń nie wystarczy, gdyż np.: są w posiadaniu dużej ilości poufnych danych. W takim wypadku częste archiwizowanie pojedynczych grup plików wraz z ich szyfrowaniem z pewnością nie będzie wygodne. Nic więc nie stoi na przeszkodzie, by posunąć się dalej i zapewnić ochronę dla całego woluminu dyskowego. Do tego celu, podobnie jak to miało miejsce w przypadku tworzenia zaszyfrowanych archiwów, istnieje na rynku odpowiednie oprogramowanie. W naszej publikacji pokażemy krok po kroku, jak zaszyfrować wolumin dyskowy za pomocą jednej z najbardziej popularnych aplikacji – darmowego, rozwijanego na zasadach OpenSource programu TrueCrypt.

Zanim jednak przystąpimy do scharakteryzowania krok po kroku całego procesu tworzenia zaszyfrowanego woluminu dyskowego, wypadałoby wspomnieć nieco o możliwościach samej aplikacji będącej przedmiotem naszych rozważań. Jak już wspomnieliśmy, TrueCrypt jest programem udostępnianym na licencji OpenSource, przeznaczonym dla systemów operacyjnych z rodziny Microsoft Windows, Linux oraz Mac OS. Jego głównym zadaniem jest szyfrowanie całych woluminów dyskowych "w locie" (on-the-fly), co oznacza, że wszystkie dane są na bieżąco szyfrowane/deszyfrowane podczas zapisu/odczytu w pamięci RAM, dopiero potem (już jako dane zaszyfrowane) program dokonuje właściwego ich zapisu na dysku twardym. Do zapewnienia bezpieczeństwa TrueCrypt wykorzystuje kilka algorytmów hashujących oraz szyfrujących. Podstawowa różnica między szyfrowaniem a hashowaniem przejawia się tym, że funkcja hashująca jest funkcją jednokierunkową, a więc nieodwracalną. Oznacza to, że z postaci zaszyfrowanej nie jest możliwe "dobranie się" do postaci jawnej tekstu. Oczywiście, złamanie zahashowanego hasła jest jak najbardziej możliwe przy wykorzystaniu, przykładowo ataku siłowego czy też tzw. tablic tęczowych. Do właściwego zabezpieczania woluminów aplikacja TrueCrypt korzysta z algorytmów: AES, Serpent, Twofish oraz ich kombinacji, zwane kaskadami. Z kolei algorytmy hashujące (SHA-512, RIPEMD-160, Whirlpool) wykorzystywane są przez programowy generator liczb losowych (ściślej mówiąc - pseudolosowych) oraz w procesie generowania klucza, co ma za zadanie znacznie usprawnić bezpieczeństwo dostępu do przechowywanych danych.

TrueCrypt posiada bardzo szerokie możliwości w zakresie szyfrowania danych, lecz w tej części główną uwagę poświęcimy tworzeniu zaszyfrowanych woluminów normalnych oraz ukrytych. Czym one się różnią?

- Kontener normalny – po zamontowaniu zachowuje się jak zwykły dysk, widziany przez przez system, jako plik

- Kontener ukryty – jest to niejako „dysk widmo”. Kontener ukryty jest widoczny dla systemu tylko po jego zamontowaniu, system operacyjny nie jest wstanie rozpoznać ile fizycznie miejsca zajmuje na dysku oraz jest tworzony wewnątrz normalnego kontenera. W przypadku sformatowania urządzenia ukryty kontener kasuje się bezpowrotnie

Takie kontenery możemy bezpiecznie umieścić na naszym dysku przenośnym, pendrive lub wrzucić do chmury. Znajdujące się wewnątrz woluminu dane są szyfrowane i bezpiecznie. Na sam początek musimy zainstalować aplikację.

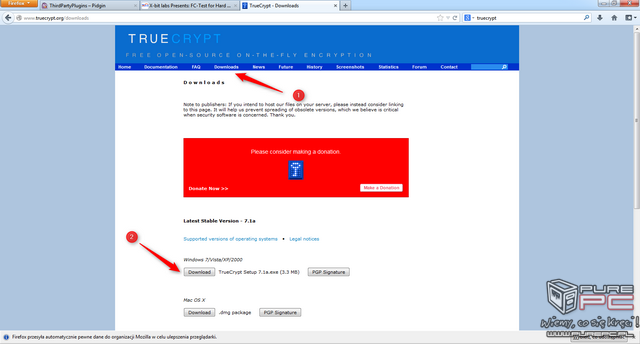

Po wejściu na stronę domową producenta (LINK) pobieramy aplikację TrueCrypt

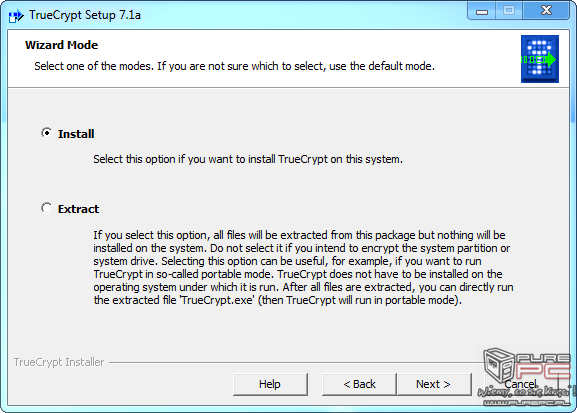

W trakcie instalacji wybieramy, czy chcemy zainstalować program (opcja Standard) czy korzystać z wersji portable (opcja Extract)

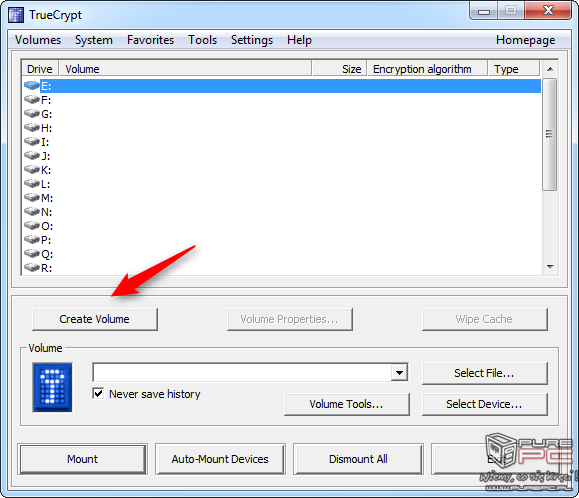

Po zainstalowaniu przystępujemy do tworzenia normalnego kontenera. Proces jest naprawdę prosty i sprowadza się do zaznaczenia kilku opcji w kreatorze. Dodatkowo każdą funkcję mamy dokładnie opisaną.

W głównym oknie aplikacji TrueCrypt wybieramy Create Volume

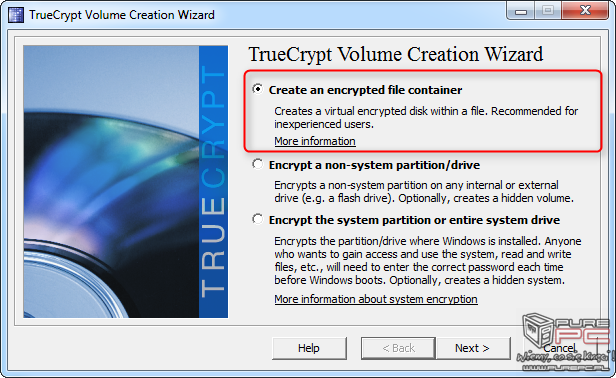

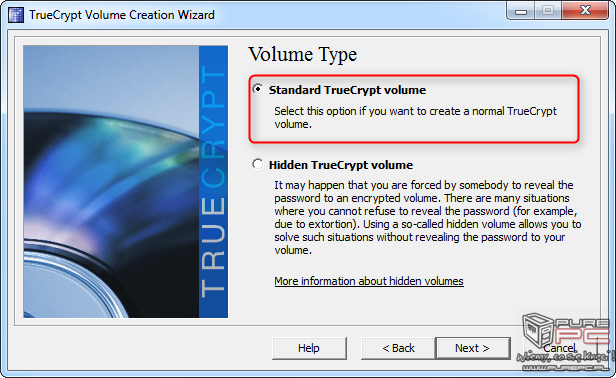

Zaznaczamy pierwszą opcję

Aktualnie chcemy utworzyć standardowy kontener

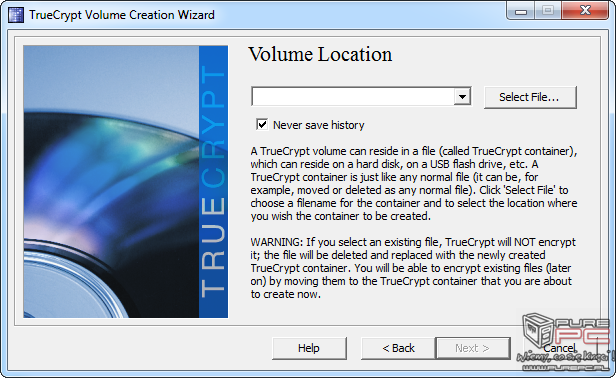

Wybieramy lokalizację, w której zostanie zapisany zaszyfrowany plik będący woluminem. Możemy nadać mu rozszerzenie np.: .ISO. Upewniamy się, czy zaznaczyliśmy pole Never save history

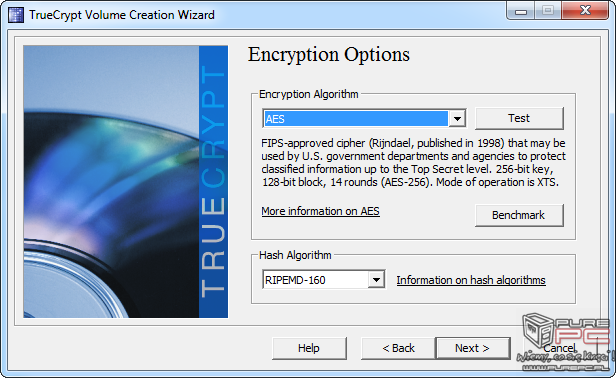

Wybór algorytmu szyfrowania oraz haszowania

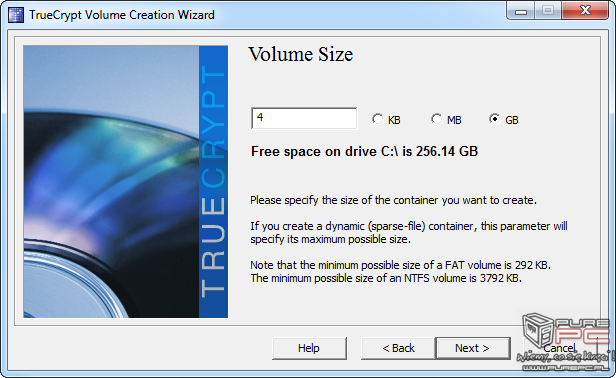

Rozmiar zaszyfrowanego kontenera

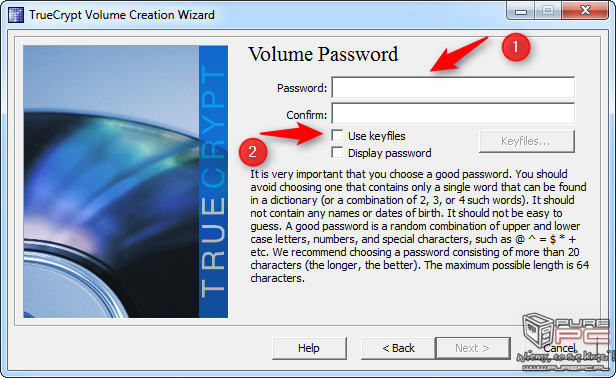

Metoda zabezpieczenia. Możemy zabezpieczyć wolumin hasłem (numer 1), ewentualnie zaznaczyć opcję Use keyfiles (numer 2) i wygenerować specjalny klucz (metoda dużo bezpieczniejsza)

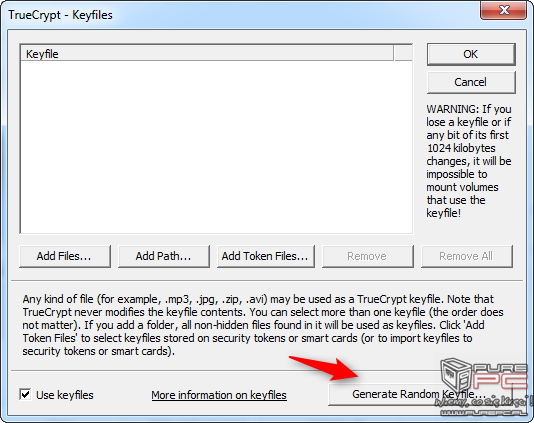

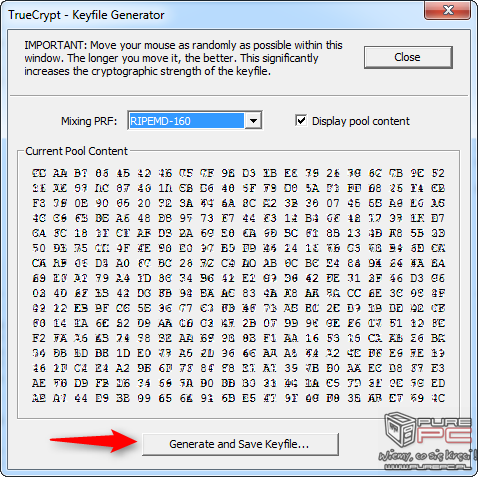

Generowanie klucza

Zapis wygenerowanego klucza

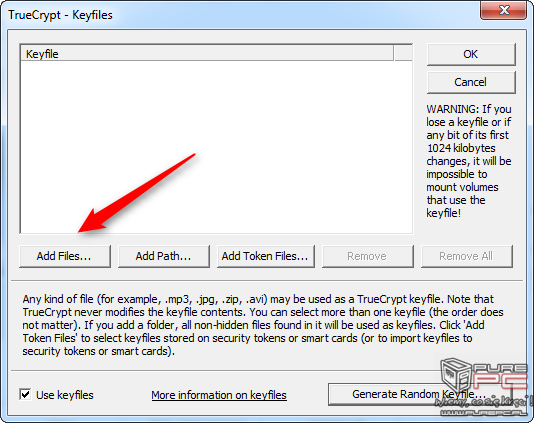

Dodawanie wygenerowanego klucza

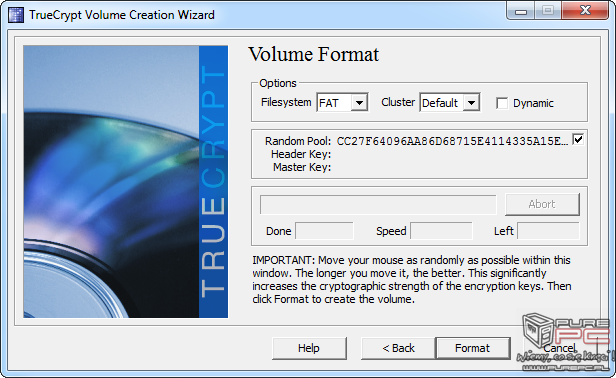

Wybór systemu plików

Tworzenie kontenera może chwilę potrwać. O zakończeniu procesu zostaniemy poinformowani odpowiednim komunikatem

Mając utworzony normalny kontener, możemy przystąpić do utworzenia ukrytego. Musimy mieć świadomość, że rozmiar ukrytego woluminu musi być mniejszy od rozmiaru normalnego.

W głównym oknie aplikacji TrueCrypt wybieramy Create Volume

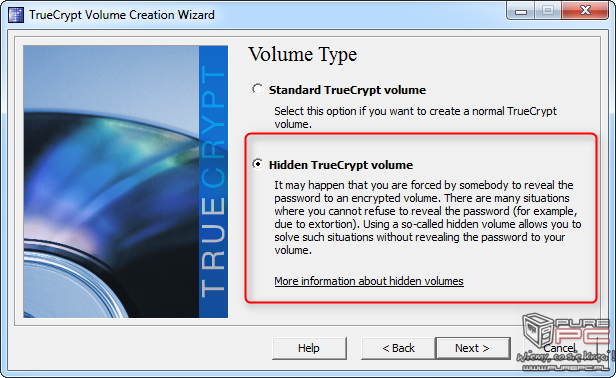

Zaznaczamy drugą opcję, tworzenie ukrytego woluminu

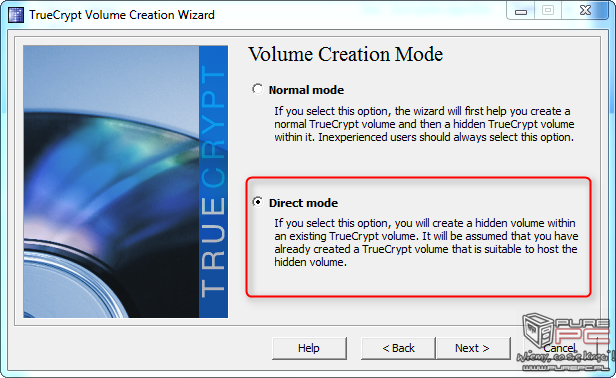

Direct Mode pozwala na utworzenie ukrytego kontenera we wcześniej utworzonym woluminie. Opcja Normal mode tworzy najpierw normalny, a potem ukryty zasób

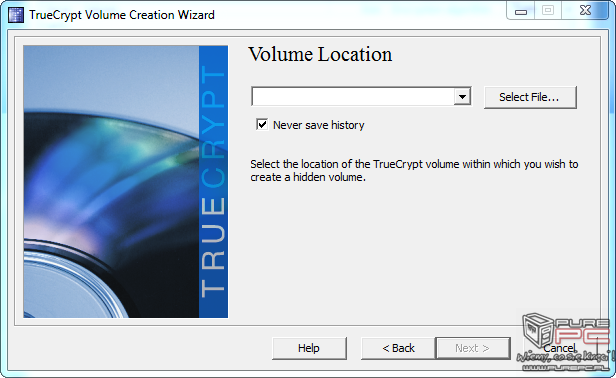

Wskazujemy lokalizację wcześniej utworzonego pliku

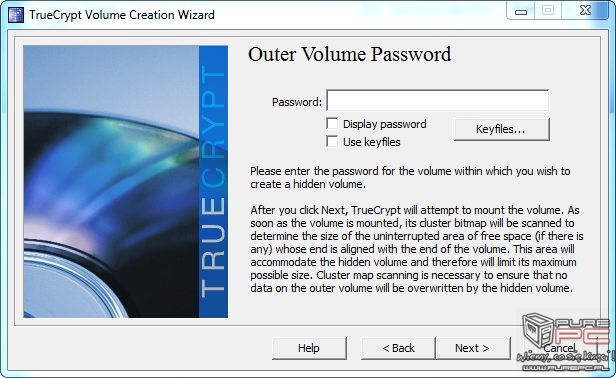

Uwierzytelniamy wejście do normalnego woluminu przy pomocy hasła bądź klucza

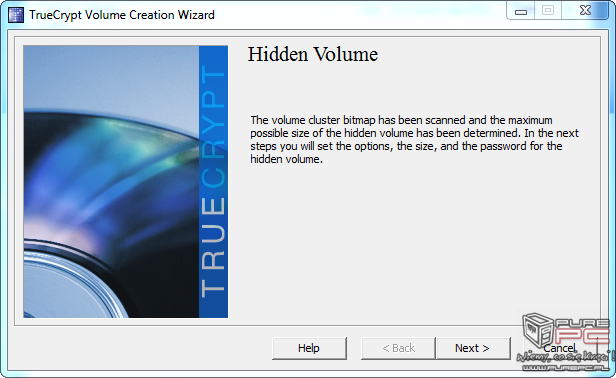

Po pomyślnej weryfikacji tożsamości rozpocznie się proces tworzenie ukrytego woluminu

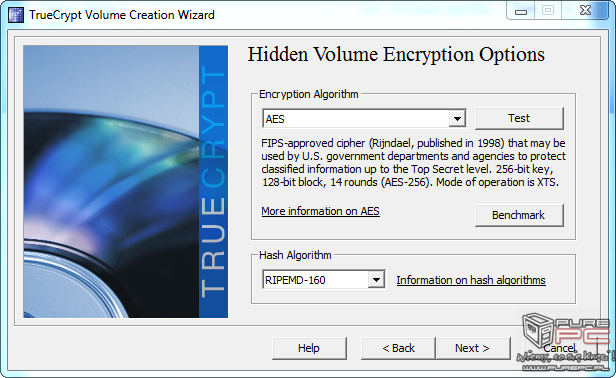

Wybór algorytmu haszowania i szyfrowania danych

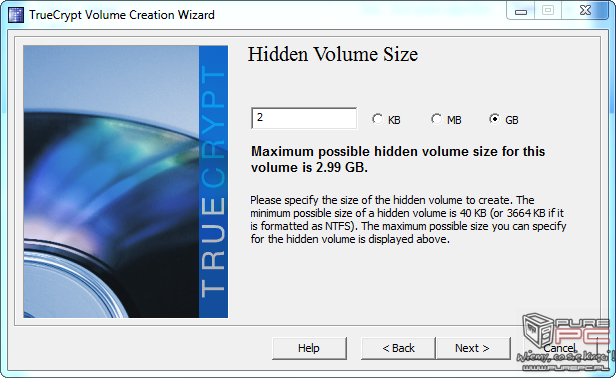

Rozmiar ukrytego woluminu

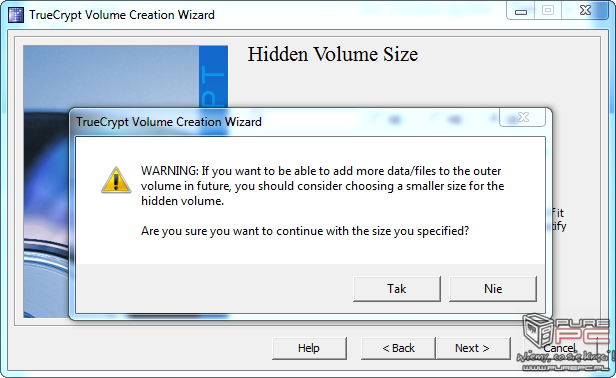

W oknie komunikatu wybieramy Tak

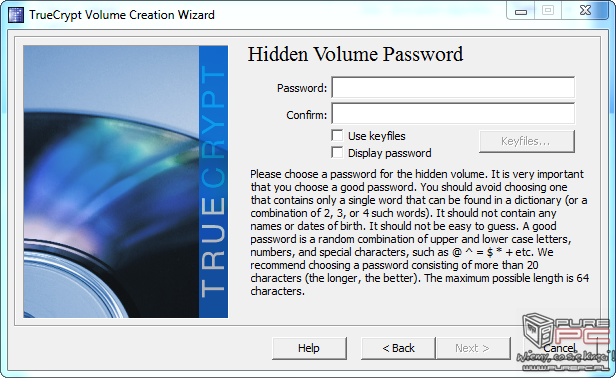

Metoda zabezpieczenia zasobu. Sposób zabezpieczania dostępu do danych wygląda tak samo jak w przypadku normalnego woluminu

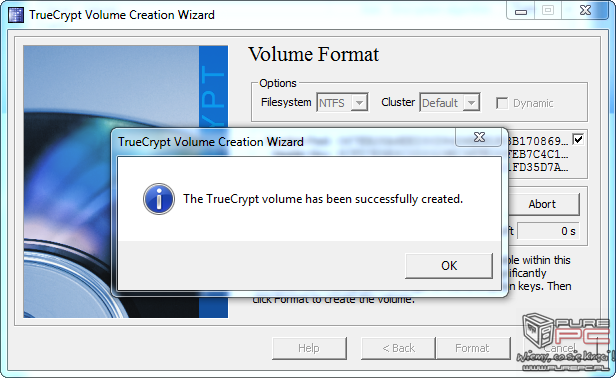

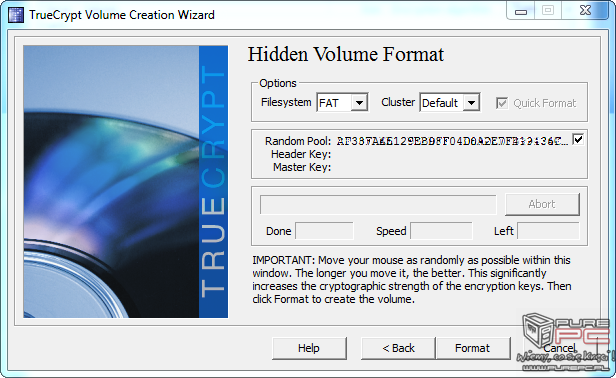

Wybór systemu plików

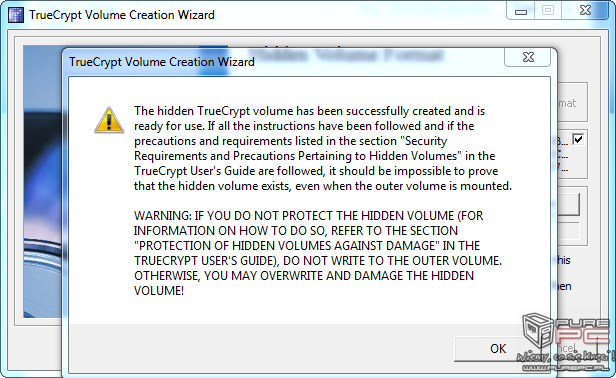

Tworzenie zaszyfrowanego kontenera trwa bardzo krótko, bo około dwóch sekund. W oknie komunikatu klikamy na OK. Proces tworzenia został pomyślnie zakończony

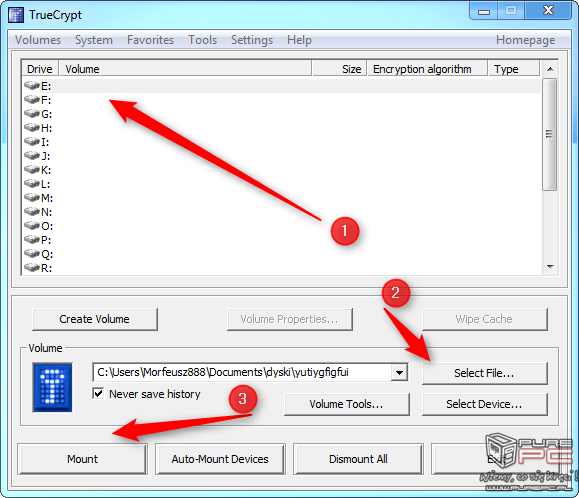

Mając utworzone zasoby, możemy je zamontować przy użyciu programu TrueCrypt, aby były widoczne dla systemu Windows jako partycje

W głównym oknie aplikacji wybieramy literę, pod jaką będzie figurował zaszyfrowany wolumin (numer 1), wskazujemy lokalizację pliku (numer 2) i wybieramy przycisk Mount (numer 3)

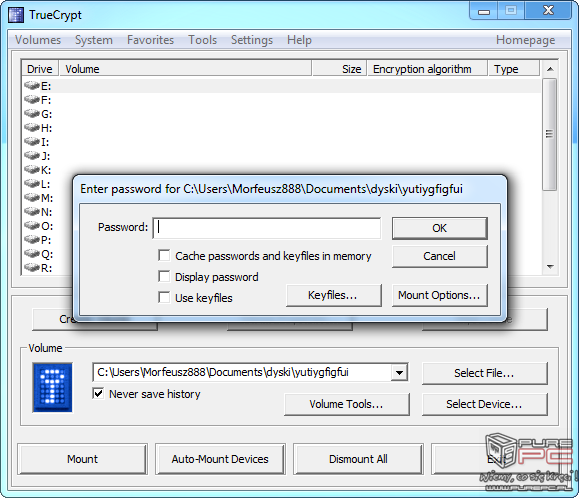

Uwierzytelniamy wejście do zasobu

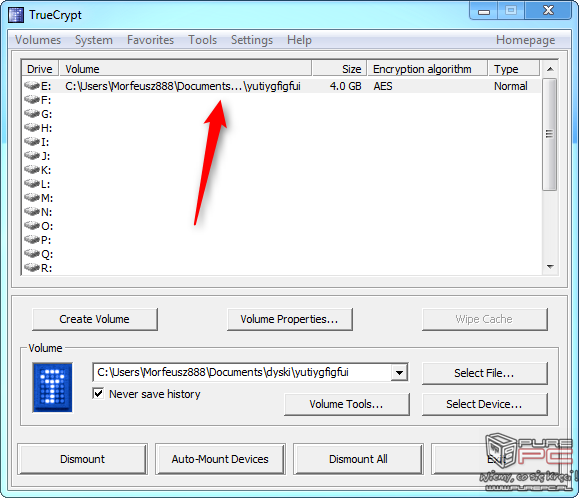

Zmontowany wolumen widnieje na liście oraz w oknie Mój komputer. Od teraz możemy kopiować dane do zasobu w taki sam sposób jak do podłączonego urządzenia zewnętrznego

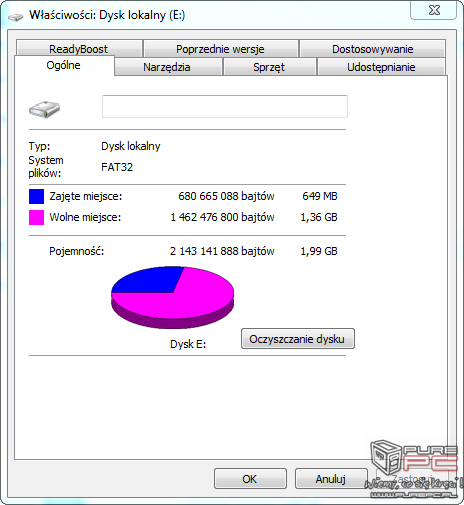

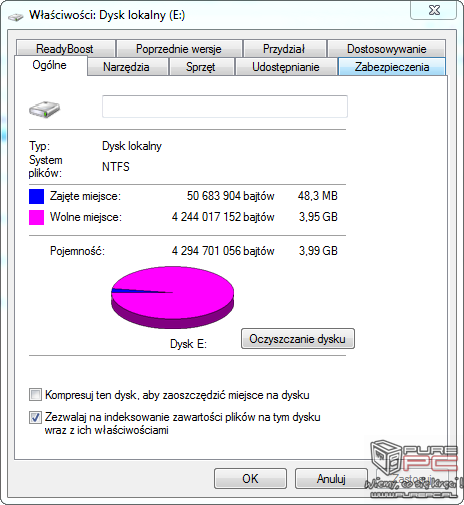

Pozwoliliśmy sobie skopiować pewną ilość danych do zaszyfrowanego woluminu, których rozmiar wynosił 694 MB.

Jak wiemy, ukryty kontener znajduje się wewnątrz normalnego, więc po wejściu do właściwości system Windows powinien pokazać 649 MB zajętego miejsca, jednak…

Pokazuje tylko wielkość tablicy alokacji plików. Jest to dowód na to, iż ukryty wolumin spełnia w 100% swoje zadanie

Nim wybierzemy algorytm haszowania oraz szyfrowania będziemy musieli odpowiedzieć sobie na pytanie do czego będziemy wykorzystywać tworzony kontener. Im bardziej skomplikowany algorytm tym prędkość zapisu oraz odczytu danych może się obniżyć. Jeżeli nasz wolumin będzie wykorzystywany do przenoszenia aplikacji portable, które nie zbierają żadnych poufnych informacji (jak np.: przeglądarki internetowe, komunikatory) możemy pokusić się o zastosowanie słabszego algorytmy. W przypadku przenoszenia ważnych dokumentów lepiej wybrać bezpieczeństwo kosztem szybkości zapisu oraz odczytu.

- « pierwsza

- ‹ poprzednia

- …

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- następna ›

- ostatnia »

- SPIS TREŚCI -

- 0 - Jak być bezpiecznym w Internecie? Poradnik

- 1 - Historia szyfrowania, zasada działania i kontrowersje

- 2 - KeePass 2 - Zarządzaj swoimi hasłami

- 3 - PeaZip - Tworzenie zaszyfrowanych archiwów

- 4 - PeaZip - Testy kompresji i dekompresji

- 5 - TrueCrypt - Tworzenie zaszyfrowanych kontenerów

- 6 - TrueCrypt - Szybkość tworzenia standardowego woluminu

- 7 - Szyfrowanie rozmów w komunikatorach internetowych

- 8 - TOR - The Onion Router... Cebulowy Router

- 9 - FAQ - Najczęściej zadawane pytania

- 10 - Podsumowanie - Szyfrowanie twoim przyjacielem

Powiązane publikacje

Zamień fizyczny monitor na kilka ekranów w wirtualnej rzeczywistości. Wystarczą gogle VR i aplikacja Immersed

79

Łatwe przesyłanie plików między telefonami i komputerami. Bezprzewodowo i za darmo. Oto narzędzie LocalSend

49

GTA 4 w zimowym wydaniu. Instalujemy modyfikacje, zmieniające wygląd Liberty City w grze studia Rockstar Games

20

Przydatne programy do Windows: cz. 3. Wyłączanie zbędnych funkcji Windows, kontrola autostartu i procesów oraz inne

38