Jak zabezpieczyć system Windows bez dodatkowych kosztów

- SPIS TREŚCI -

- 1 - Bezpieczeństwo systemu Windows

- 2 - Windows Defender - Wbudowany antywirus

- 3 - Dodatkowa ochrona przed PNP

- 4 - UAC - Kontrola konta użytkownika

- 5 - Zapora systemu Windows

- 6 - Software Restriction Policies (SRP)

- 7 - AppLocker - Dodatkowa kontrola aplikacji

- 8 - BitLocker - Szyfrowanie dysków

- 9 - EMET – Ochrona przed exploitami

- 10 - Ustawienia prywatności

- 11 - Podsumowanie - Nie zapominajmy o myśleniu

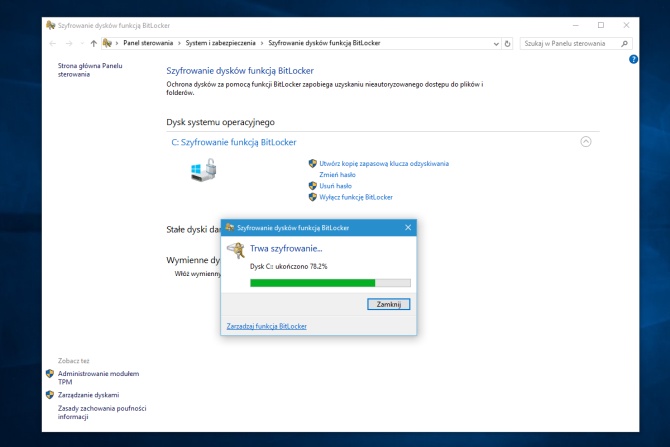

BitLocker - Szyfrowanie dysków

Szyfrowanie danych nie jest w stanie zabezpieczyć nas przed zagrożeniami znajdującymi się na stronach internetowych i pamięciach przenośnych, ale stanowi receptę na ewentualne zagubienie lub kradzież urządzenia, którym się posługujemy. Windows jest wyposażony w mechanizm szyfrowania o nazwie BitLocker – jest on własnościowy i zamknięty, przez co wielu użytkowników zapewne zdecyduje się na rozwiązania otwarte takie jak np. VeraCrypt. Jak na razie nie udowodnienia istnienia tylnych furtek w BitLockerze, jednocześnie nikt jednak nie jest w stanie takiego scenariusza całkowicie wykluczyć. Jako autor ani nie rekomenduję go, ani nie zniechęcam do używania BitLockera. Moim zdaniem to ciekawe rozwiązanie, które pod kilkoma względami związanymi z codzienną wygodą użytkownika deklasuje konkurencję, stąd opis jego funkcji i dodatkowych możliwości.

Zanim skorzystamy z BitLockera, musimy zdać sobie sprawę z tego, że także ta opcja jest dostępna tylko w niektórych wydaniach systemu Windows. Posiadacze Windows 7 muszą zaopatrzyć się w edycje Enterprise lub Ultimate. Znacznie lepiej wygląda to w Windows 8 i nowszych, bo w ich przypadku BitLocker jest dostępny już od wersji Pro – osobiście uważam to za bardzo pozytywną zmianę, bo teraz z mechanizmu może skorzystać więcej osób. Przynajmniej w teorii, bo BitLocker w przeciwieństwie do otwartych alternatyw ma także wymagania sprzętowe. Komputer, na którym chcemy z niego korzystać powinien być wyposażony w sprzętowy moduł TPM, który zajmuje się operacjami kryptograficznymi i może zagwarantować bezpieczeństwo kluczy szyfrujących. Z tym może być natomiast ciężko, w szczególności w komputerach stacjonarnych. Na całe szczęście możemy w ustawieniach zaawansowanych systemu wymóg taki wyłączyć.

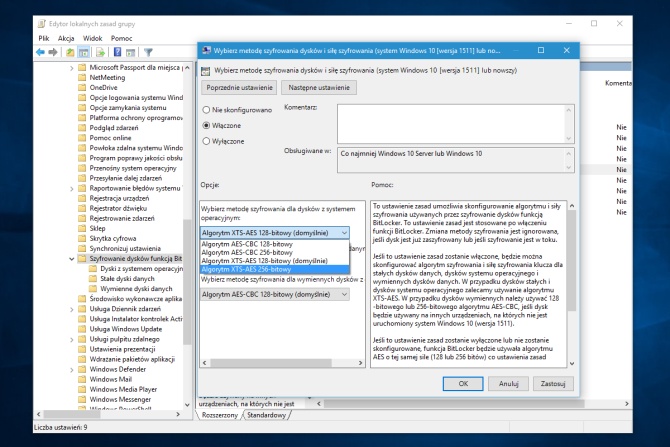

Jeżeli chodzi o stosowany sposób szyfrowania, to wiele zależy od systemu, z jakiego korzystamy. W Windows 7 domyślnie wykorzystywany jest algorytm AES-128 wraz z autorskim dyfuzorem stworzonym przez Microsoft, który ma go wzmacniać, opcjonalnie możemy także używać wariantu AES-256 i wyłączyć dyfuzor. W Windows 8 i 8.1 firma zrezygnowała z tego mechanizmu i postawiła na czysty AES w odmianach 128-bit i 256-bit. Zostało to podyktowane wprowadzeniem dodatkowych możliwości. Wersja ta wspiera samoszyfrujące się dyski (np. wiele nośników SSD) w ramach mechanizmu eDrive. Po jego aktywacji system przejmuje kontrole nad sprzętowym szyfrowaniem, dzięki czemu dane są zabezpieczone w zasadzie bez utraty wydajności. W Windows 10 sprawa wyglądała tak samo aż do wydania wersji Threshold Wave 2 w listopadzie ubiegłego roku. Producent dodał wtedy nowy algorytm szyfrowania XTS-AES, który jest dodatkowo zabezpieczony przed niektórymi atakami.

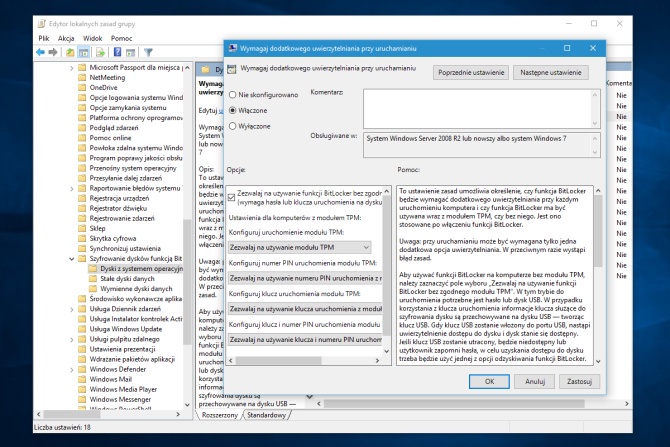

Skoro już znamy teorię, czas zabrać się do odblokowywania BitLockera na komputerach pozbawionych modułu TPM. Skorzystać możemy z innych metod autoryzacji jak np. klucza startowego USB (pendrive), a także hasła. Uruchamiamy nasze ulubione narzędzie, czyli Edytor lokalnych zasad grupy i przechodzimy przez kategorie: Szablony administracyjne w zakładce konfiguracja komputera -> Składniki systemu Windows -> Szyfrowanie dysków funkcją Bitlocker. Na koniec otwieramy dyski z systemem operacyjnym. Z dostępnych opcji klikamy na „wymagaj dodatkowego uwierzytelnienia przy uruchamianiu”. Domyślnie opcja nie jest skonfigurowana. Wybieramy włączone i upewniamy się, czy poniżej zaznaczona jest opcja na zezwalanie używania funkcji BitLocker bez zgodnego modułu TPM. To już wszystko, po dokonaniu tej zmiany kreator szyfrowania dysku BitLockerem pozwoli nam na używanie hasła, nawet gdy nie posiadamy modułu TPM w swoim komputerze. W tym samym miejscu zmienimy wykorzystywany algorytm, wystarczy edytować ustawienie „Wybierz metodę szyfrowania dysków i siłę szyfrowania”.

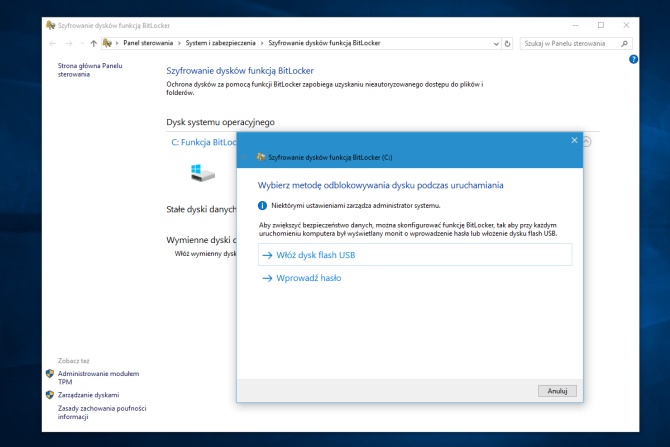

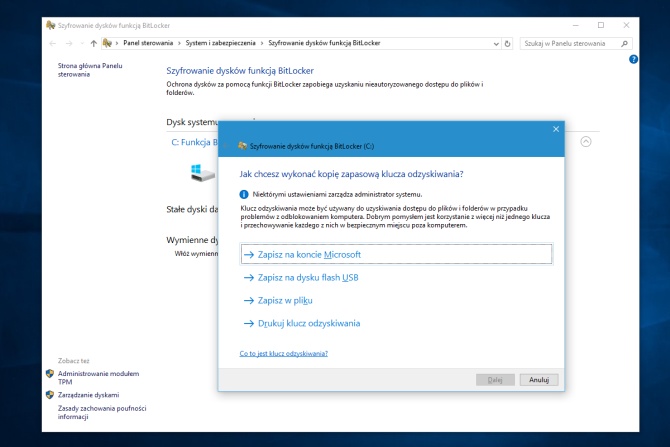

Dalsze operacje to już działanie zgodne z kreatorem. W menu Start wpisujemy „BitLocker” i wybieramy opcję zarządzania tą funkcją. Z mechanizmu możemy korzystać zarówno na dysku systemowym, jak i wszystkich innych partycjach. Co więcej, BitLocker umożliwia zaszyfrowanie także pamięci przenośnych (pendrive, zewnętrzne dyski) i automatyczne odblokowywanie ich na komputerze po podłączeniu. Niestety, pojawia się tu pewien problem. Jeżeli nasze konto jest powiązane z kontem Microsoft i korzystamy z urządzenia, które oferuje szyfrowanie w wersji Home (np. tablety), to BitLocker automatycznie przesyła kopię klucza do usługi OneDrive – oficjalnie w celu jego zabezpieczenia, oficjalnie firma nie przekazuje klucza nikomu zewnętrznemu i sama nigdy nie uzyskuje do niego dostępu. Załóżmy, że w obietnice takie nie wierzymy. Wszystkie zapisane na naszym koncie klucze możemy sprawdzić na specjalnej stronie internetowej, tam też można je w dowolnym momencie usunąć: https://onedrive.live.com/recoverykey

Po usunięciu klucza warto wygenerować nowy dla naszego komputera, który nie będzie już automatycznie przesyłany do OneDrive. Do tego celu możemy wykorzystać wbudowane w system narzędzia. Uruchamiamy wiersz polecenia jako administrator i wydajemy polecenie:

manage-bde -protectors -disable %systemdrive%

To spowoduje tymczasowe wyłączenie ochrony BitLockera na dysku systemowym. Następnym krokiem jest usunięcie aktualnego klucza:

manage-bde -protectors -delete %systemdrive% -type RecoveryPassword

Teraz możemy przejść do generowania nowego klucza:

manage-bde -protectors -add %systemdrive% -RecoveryPassword

System wyświetli odpowiedni komunikat i informacją o tym, że mamy zabezpieczyć nowy klucz – powinniśmy skopiować go na np. pamięć przenośną i zabezpieczyć. UWAGA: w razi utraty tego klucza i np. zapomnianego hasła nasze dane staną się całkowicie niedostępne i bezużyteczne! Na koniec zostało nam już jedynie ponowne aktywowanie szyfrowania:

manage-bde -protectors -enable %systemdrive%

Czy warto stosować BitLockera? Na to pytanie każdy musi odpowiedzieć sobie sam, wiele zależy bowiem od zaufania, jakie mamy (lub nie) do Microsoftu. Na pewno warto się z tym mechanizmem zapoznać i go wypróbować. W przypadku eDrive i dysków SSD z SED różnica w wydajności jest całkowicie pomijalna, zyskujemy natomiast zabezpieczenie danych w przypadku kradzieży – o ile odpowiednie służby być może są w stanie uzyskać dostęp do naszych danych, o tyle byle jaki złodziejaszek sobie z tym nie poradzi.

- « pierwsza

- ‹ poprzednia

- …

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- następna ›

- ostatnia »

- SPIS TREŚCI -

- 1 - Bezpieczeństwo systemu Windows

- 2 - Windows Defender - Wbudowany antywirus

- 3 - Dodatkowa ochrona przed PNP

- 4 - UAC - Kontrola konta użytkownika

- 5 - Zapora systemu Windows

- 6 - Software Restriction Policies (SRP)

- 7 - AppLocker - Dodatkowa kontrola aplikacji

- 8 - BitLocker - Szyfrowanie dysków

- 9 - EMET – Ochrona przed exploitami

- 10 - Ustawienia prywatności

- 11 - Podsumowanie - Nie zapominajmy o myśleniu

Powiązane publikacje

Linux vs Windows - Który system jest lepszy do gier? Test wydajności AMD Radeon RX 7900 XTX oraz Radeon RX 7600 XT

233

Linux vs Windows - Który system jest lepszy do gier? Test wydajności z udziałem NVIDIA GeForce RTX 4090 i GTX 1660 Ti

183

Jaki menedżer haseł wybrać? Przegląd popularnych narzędzi: 1Password, Bitwarden, Dashlane, KeePassXC oraz Google i Apple

60

Recenzja Windows 11 - Wszystko co należy wiedzieć o najnowszym systemie operacyjnym Microsoftu dla komputerów PC

91